Los datos en reposo son datos en riesgo. Mitigar el riesgo a través de la seguridad centrada en los datos

Mitigación de riesgos de datos... su necesidad va en aumento en los Estados Unidos y en todo el mundo. Piensa en este ejemplo. Está en su casa abriendo su correo y tiene una tarjeta de crédito nueva y brillante de su compañía de tarjetas de crédito. No hay información real aparte de "su información podría haber estado en riesgo y, para evitar el robo, le hemos emitido una nueva tarjeta".

Mitigación de riesgos de datos... su necesidad va en aumento en los Estados Unidos y en todo el mundo. Piensa en este ejemplo. Está en su casa abriendo su correo y tiene una tarjeta de crédito nueva y brillante de su compañía de tarjetas de crédito. No hay información real aparte de "su información podría haber estado en riesgo y, para evitar el robo, le hemos emitido una nueva tarjeta".

Durante los últimos años, el robo de información de identificación personal (PII) ha ido en aumento. A más de uno de cada cuatro estadounidenses se les ha perdido o robado su información personal. No son sólo las personas las que están en riesgo. Desde 2005, Privacy Rights Clearinghouse ha registrado reportados violaciones de datos de clientes, pacientes y empleados (incluidos números de tarjetas de crédito, números de seguro social, fechas de nacimiento, etc.), propiedad intelectual y otros registros importantes expuestos a través de pérdidas, robos, piratería, etc. Es por eso que Data Risk Mitigation es una consideración crucial en los esfuerzos de planificación comercial de una empresa.

Considere los siguientes casos (uno de MUCHOS por año) en los que los datos se han visto comprometidos y cómo podrían relacionarse con usted o su empresa:

- En 2014, de las 331 filtraciones de datos informadas, seis superaron los 10 millones (m) de registros. El más grande fue eBay, que tenía más de 145 millones de correos electrónicos, contraseñas, fechas de nacimiento y direcciones de usuarios pirateados de una base de datos.

- En 2015, se encontraron detalles personales de 191 millones de votantes estadounidenses en una base de datos disponible públicamente, se expusieron 15 millones de registros de verificación de crédito de clientes de T-Mobile, los piratas informáticos robaron más de 10 millones de registros de Sony Pictures y 37 registros fueron robados del sitio de Ashley Madison. .

- En 2016, se informó del robo de 1500 millones de registros de inicio de sesión de Yahoo en 2 incidentes anteriores, 412 millones en Friend Finder, 360 millones en MySpace, 43,4 millones en Weebly, 32 millones en Twitter y 22,5 millones en Foursquare.

- En 2017, se encontró desprotegida una base de datos en la nube de Deep Root Analytics de más de 198 millones de usuarios votantes, River City Media expuso inadvertidamente 1370 millones de direcciones de correo electrónico y otros datos en un archivo de copia de seguridad.

- En 2018, 1100 millones de PII y datos biométricos de residentes indios quedaron expuestos cuando un portal del gobierno tuvo una filtración. La información de 340 millones de personas era vulnerable en un servidor público de Exactis y los detalles de los usuarios de la aplicación MyFitnessPal de 150 millones fueron pirateados. Ese fue también el año de vergüenzas similares en Facebook/Cambridge Analytica, GooglePlus, Cathay Pacific, T-Mobile y Marriott.

- En 2019, un foro de piratería compartió el acceso a una base de datos en la nube de, irónicamente, 773 millones de direcciones de correo electrónico ya violadas y 22 millones de contraseñas únicas. Una base de datos de la lista de vigilancia de Down Jones expuso 2,4 millones de registros de identidad de políticos internacionales y funcionarios gubernamentales.

Fuente:https://www.privacyrights.org/data-breach

Estos son solo algunos ejemplos que ilustran por qué es imperativo proteger los datos confidenciales donde residen. Se deben seguir prácticas básicas de seguridad para garantizar la protección de los datos en múltiples puntos de entrada, control y salida. De hecho, las empresas deben garantizar que sus sistemas de información no sean un objetivo abierto y deben proteger la PII de manera adecuada a lo largo de su ciclo de vida. Esto significa ejercer una combinación de personas, procesos y medidas de procedimiento que aprovechen las tecnologías tanto para el punto final como para lo que IRI llama "seguridad de punto de partida".

Son los requisitos de protección del punto de partida centrado en los datos (a/k/a enmascaramiento de datos) los que impulsaron a IRI a desarrollar una funcionalidad para encontrar y desidentificar PII en archivos y bases de datos. Por esta razón, IRI ofrece FieldShield para encontrar y proteger datos en riesgo hasta el nivel de campo en tablas y archivos sin formato. Posteriormente, IRI desarrolló CellShield para buscar, clasificar y enmascarar PII en varias hojas de cálculo de Excel a la vez, y DarkShield para hacer lo mismo en archivos de texto, documentos e imágenes sin estructura.

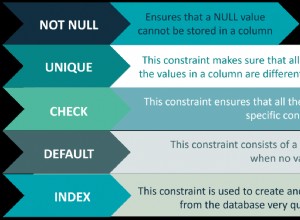

FieldShield, CellShield y DarkShield ofrecen a los usuarios una opción, para cada elemento de PII (o clase de datos), de AES, GPG u otras bibliotecas de cifrado, redacción de datos (p. ej., convertir un número de tarjeta de crédito en ilegible excepto los últimos 4 dígitos) y identificación (p. ej., separación o seudonimización de información confidencial en registros médicos), hash, etc., hasta 14 categorías funcionales diferentes de protección en el caso de FieldShield.

Estas funciones se pueden aplicar a campos en múltiples fuentes de datos a través de flujos de trabajo automáticos controlados por asistentes, y también se pueden invocar sin problemas dentro de las operaciones de almacenamiento de datos, migración de datos/bases de datos, MDM y elaboración de informes/datos analíticos en la plataforma de gestión de datos IRI Voracity. Los asistentes de clasificación y búsqueda de datos granulares, las funciones de seguridad a nivel de campo, los informes de determinación de riesgo de reidentificación y los registros de trabajo (auditoría) XML automáticos ayudan a las organizaciones a mitigar el riesgo de datos, cumplir con las regulaciones de privacidad internas y gubernamentales y proporcionar datos de prueba seguros y realistas. para DevOps y más.