Aquí, estaríamos viendo los pasos detallados para habilitar TLS en Oracle Apps R12.2

Índice

- Introducción:

- ¿Qué es SSL?

- ¿Qué es la seguridad de la capa de transporte (TLS)

- Cómo funciona SSL

- Punto de terminación de TLS

- Varias topologías SSL

- Los pasos para realizar la configuración en cada topología se dan a continuación

- Una única implementación de servidor web con punto de terminación TLS como servidor web

- Modificar la billetera OPMN

- Configurar las suites de cifrado OPMN

- Pasos a seguir cuando se busca el terminador SSL

- Pasos para el cifrado de extremo a extremo con configuración Passthrough en Load Balancer

- Pasos para el cifrado de extremo a extremo con cifrado/descifrado en Load Balancer

- Una única implementación de servidor web con punto de terminación TLS como servidor web

- Configurar bucle invertido y conexiones salientes

- Paso 4 Configuración del nivel de la base de datos

Introducción:

Los datos entre el navegador web y el servidor web viajan sin cifrar en la aplicación R12, por lo que el sniffer puede rastrear la contraseña y otra información. Estamos evitando esto al implementar SSL en R12.

Con la implementación de SSL, los datos viajan en formularios cifrados y solo el navegador web y el servidor web pueden descifrarlos.

La implementación requiere el certificado SSL y la configuración en el entorno R12 según la configuración

¿Qué es SSL?

SSL y TLS son el protocolo criptográfico que garantiza la privacidad entre las aplicaciones que se comunican y sus usuarios en Internet

¿Qué es la seguridad de la capa de transporte (TLS)

Transport Layer Security, o TLS, es el sucesor de SSL. TLS, como SSL, es un protocolo que cifra el tráfico entre un cliente y un servidor. TLS crea una conexión encriptada entre dos máquinas que permite la transmisión de información privada sin los problemas de espionaje, manipulación de datos o falsificación de mensajes.

Cómo funciona SSL

- El cliente envía una solicitud al servidor utilizando el modo de conexión HTTPS.

- El servidor presenta su certificado digital al cliente. Este certificado contiene la información de identificación del servidor, como el nombre del servidor, la organización y la clave pública del servidor y la firma digital de la clave privada de CA

- El cliente (navegador web) tiene las claves públicas de todas las CA. Descifra la clave privada del certificado digital. Esta verificación demuestra que el remitente tenía acceso a la clave privada y, por lo tanto, es probable que sea la persona asociada con la clave pública. Si la verificación sale bien, el servidor se autentica como servidor de confianza.

- El cliente envía al servidor una lista de los niveles de cifrado, o cifrados, que puede usar.

- El servidor recibe la lista y selecciona el nivel de cifrado más fuerte que tienen en común.

- El cliente cifra un número aleatorio con la clave pública del servidor y envía el resultado al servidor (que solo el servidor debería poder descifrar con su clave privada); ambas partes luego usan el número aleatorio para generar una clave de sesión única para el cifrado y descifrado posterior de los datos durante la sesión

La implementación de SSL dependerá de la topología de la implementación de R12. Estoy aquí destacando todos los principales.

Punto de terminación de TLS

- Un punto de terminación de TLS es el servidor de punto final para la conexión cifrada que ha iniciado un cliente (por ejemplo, un navegador).

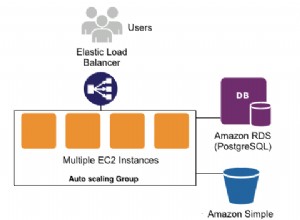

- En el caso de Oracle E-Business Suite, Oracle HTTP Server puede actuar como punto de terminación de TLS. Se puede configurar un punto de terminación de TLS alternativo, como un proxy inverso o un equilibrador de carga, frente al servidor HTTP de Oracle.

Varias topologías SSL

- Una implementación de servidor web único con TLS Termination Point como servidor web

Esto es bastante simple. Necesitaremos el certificado digital para el servidor web. Los pasos son sencillos. El tráfico entre el navegador web y el servidor web se cifrará

- Tener un equilibrador de carga que sirve a 2 o más servidores web lo hace un poco complicado

En este caso, podríamos tener las siguientes opciones

1. Cifrado de tráfico de extremo a extremo (punto de terminación TLS como servidor web)

Todo el flujo de tráfico, es decir, desde el navegador hasta el balanceador de carga y desde el balanceador de carga hasta el servidor web está encriptado

Hay dos formas de hacerlo

a) Configuración de transferencia :El equilibrio de carga en este caso no descifra/cifra el mensaje. Solo pasa el tráfico al servidor web

b) Descifrado/cifrado :El balance de carga en este caso descifra el tráfico en el nivel del balanceador de carga y luego lo cifra nuevamente y lo envía al servidor web que nuevamente lo descifra

2. Terminador SSL (punto de terminación TLS alternativo):el tráfico entre el navegador web y el balanceador de carga solo está encriptado. El balance de carga actúa como un terminador SSL y termina el SSL en el nivel del balanceador de carga y pasa el tráfico sin cifrar al servidor web.

Los pasos para realizar la configuración en cada topología se dan a continuación

Implementación de un único servidor web con TLS Termination Point como servidor web

Puntos importantes

1) Actualizar a un mínimo de Java Development Kit (JDK) 7.

El uso de TLS 1.2 requiere Java 7 como mínimo

2) Actualice Oracle Fusion Middleware.

El uso de TLS 1.2 requiere Oracle Fusion Middleware 1.1.1.9

3) Aplicar parches específicos del producto.

Flujo de trabajo de Oracle:aplicar parche 22806350 :R12.OWF.C para solucionar un problema con el correo de notificaciones de Oracle Workflow.

Oracle iProcurement:aplique los parches mencionados en My Oracle Support Knowledge Document 1937220.1 , Oracle iProcurement, Exchange y OSN fallan después de que el sitio del proveedor migra de SSLv3 al protocolo TLS (con SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , que corresponde a las versiones de aplicación apropiadas.

Oracle iPayment:aplicar parche 22522877 :R12.IBY.C.

Oracle XML Gateway:aplicar parche 22326911 :R12.ECX.C.

Establezca su entorno

Los pasos detallados en esta sección deben ejecutarse en el sistema de archivos de ejecución (en ejecución) para garantizar que durante la próxima aplicación de parches en línea, la configuración de TLS se propague al sistema de archivos de parches. No debería haber un ciclo de aplicación de parches activo en este punto. Para verificar si un ciclo de parcheo en línea ya está activo o no, puede usar el siguiente comando:

$ adoptar -estado

- Inicie sesión en el nivel de aplicación Oracle E-Business Suite versión 12.2 como el usuario del sistema operativo propietario de los archivos de instalación.

- El sistema de archivos con la variable de archivo de contexto de aplicaciones s_file_edition_type establecida en "ejecutar" indica el sistema de archivos de ejecución. Obtenga su archivo de entorno de nivel de aplicación (

.env), ubicado en el directorio APPL_TOP en el sistema de archivos de ejecución. No obtenga el archivo APPS .env ; de lo contrario, se seleccionarán las variables de entorno 10.1.2 y Oracle Wallet Manager 11g no podrá iniciarse. Después de obtener el archivo de entorno, la variable de entorno $FILE_EDITION debe ejecutarse. - Establezca la variable de entorno PATH para incluir la ubicación de Fusion Middleware y la variable DISPLAY para owm gui

Por ejemplo

exportar RUTA=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S paso 2

Crear una billetera

La ubicación s_web_ssl_directory todavía la utilizan algunos componentes de Oracle E-Business Suite versión 12.2 (por ejemplo, XML Gateway Transportation Agent OXTA) y durante el proceso de clonación de Oracle Fusion Middleware.

Podemos encontrar esta ubicación de la siguiente manera

cat $CONTEXT_FILE|grep “s_web_ssl_directory”

Abra el administrador de Wallet como un proceso en segundo plano:

| $ owm & |

En el menú de Oracle Wallet Manager, vaya a Wallet>

Nuevo.

Responda NO a:Su directorio de billetera predeterminado no existe. ¿Desea crearlo ahora?

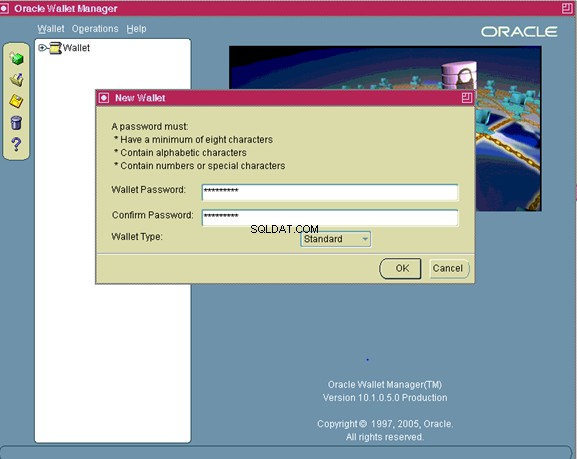

La nueva pantalla de billetera ahora le pedirá que ingrese una contraseña para su billetera

Introduce la contraseña y recuérdala

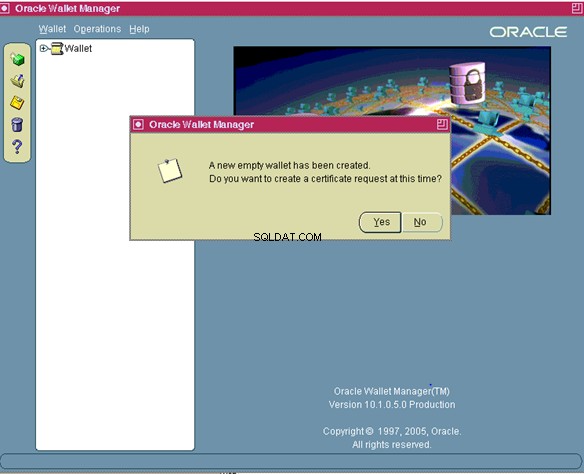

Se ha creado una nueva billetera vacía. ¿Desea crear una solicitud de certificado en este momento?

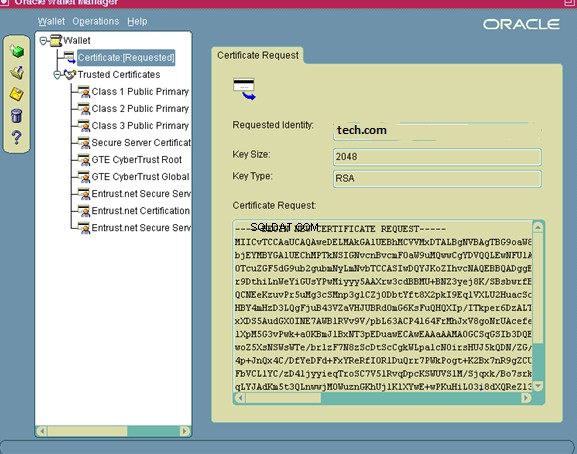

Después de hacer clic en "Sí" en la pantalla Crear solicitud de certificado, aparecerá:

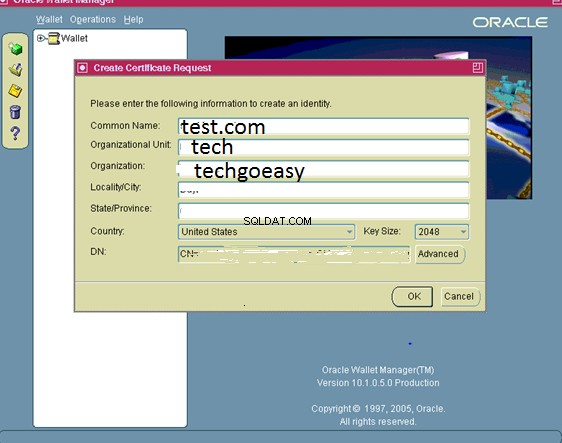

Complete los valores apropiados donde:

| Nombre común | Es el nombre de su servidor incluyendo el dominio. |

| Unidad organizativa:(opcional) | La unidad dentro de su organización. |

| Organización | Es el nombre de su organización |

| Localidad/Ciudad | Es es tu localidad o ciudad. |

| Estado/Provincia | es el nombre completo de su estado o provincia, no se abrevie. |

Seleccione su país de la lista desplegable y, para el tamaño de clave, seleccione 2048 como mínimo. Haga clic en Aceptar.

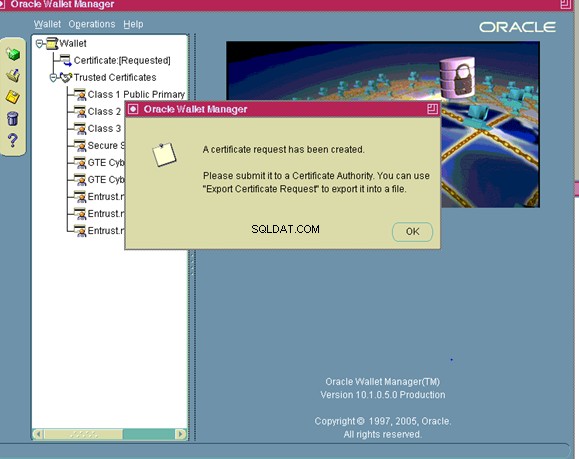

Haga clic en el certificado solicitado

Deberá exportar la solicitud de certificado antes de poder enviarla a una autoridad certificadora.

- Haga clic en Certificado [Solicitado] para resaltarlo.

- En el menú, haga clic en Operaciones>

Solicitud de certificado de exportación

- Guarde el archivo como server.csr

- En el menú, haga clic en Monedero y luego haga clic en Guardar.

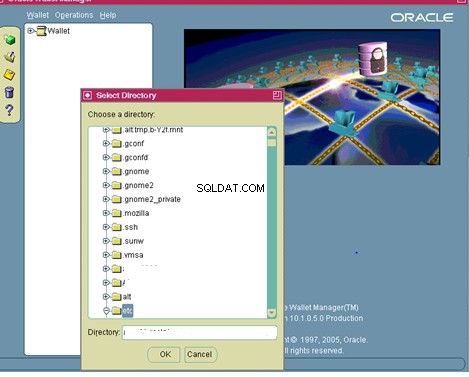

- En la pantalla Seleccionar directorio, cambie el Directorio a su directorio de billetera totalmente calificado.

- Haga clic en Aceptar.

- En el menú, haga clic en Monedero y marque la casilla Inicio de sesión automático.

Asegúrese de que esta contraseña sea algo que recordará. Necesitará usar la contraseña cada vez que abra la billetera con Oracle Wallet Manager o realice operaciones en la billetera usando la interfaz de línea de comandos. Con el inicio de sesión automático habilitado, los procesos enviados por el usuario del sistema operativo que creó la billetera no necesitarán proporcionar la contraseña para acceder a la billetera.

- Salga de Wallet Manager.

El directorio de la billetera ahora contendrá los siguientes archivos:

cwallet.sso

cartera electrónica.p12

servidor.csr

Ahora puede enviar server.csr a su autoridad de certificación para solicitar un certificado de servidor

Guarde la billetera usando billetera y guarde y proporcione la ruta del directorio

Envíe la solicitud de certificado a una autoridad de certificación .

Nota:cambios en el algoritmo de firma

Los estándares de la industria para los algoritmos de cifrado se revisan constantemente. Los certificados emitidos con un algoritmo hash de firma basado en SHA-1 como estándar de la industria se están eliminando gradualmente. Muchas autoridades de certificación recomiendan o exigen SHA-2 como el algoritmo de firma mínimo para emitir certificados. El marco de tiempo para pasar a SHA-2 varía según la autoridad de certificación que se utilice. El requisito de SHA-2 también afecta a los certificados intermedios que también deben ser SHA-2 para volver a conectarse con el certificado SHA-2 de la entidad final emitido. Los certificados raíz no se ven afectados.

Consulte los siguientes documentos de conocimiento de My Oracle Support para obtener más información:

Documento 1448161.1 , Cómo producir CSR con un algoritmo de firma SHA-1 o superior

Documento 1275428.1 , Estado de soporte para SHA-2 en Oracle Application Server (10.1.2.X.X/10.1.3.X.X) y Fusion Middleware 11g (11.1.1.X)

Documento 1939223.1 , ¿Es posible generar solicitudes de firma de certificado SHA-2 con Oracle Wallet Manager u ORAPKI en FMW11g

Dependiendo de su proveedor de certificados, es posible que no se acepten las solicitudes de certificados (CSR) basadas en MD5 generadas por Oracle Wallet Manager (OWM).

Por ejemplo, Symantec ahora solo aceptará CSR basados en SHA-1 de 2048 bits o superior. Debido a una limitación actual tanto en OWM como en orapki, no pueden generar nada más que CSR basados en MD5. OWM puede aceptar certificados de servidor y certificados de confianza SHA-2 o superiores, simplemente no puede generarlos.

En estos casos, la solución consiste en utilizar OpenSSL para generar la CSR. A continuación se proporciona un ejemplo de este proceso.

- Use OpenSSL para tomar la billetera existente y guardarla como un nuevo archivo de formato PEM:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Use OpenSSL para generar la solicitud especificando SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

En este punto, OpenSSL le pedirá los atributos de la solicitud. Asegúrese de ingresar los mismos datos que ingresó al crear el CSR en OWM. No especifique una "contraseña de desafío", ya que la mayoría de las autoridades certificadoras la han considerado insegura.

- El csr ahora debe enviarse a su autoridad de certificación para solicitar un certificado de servidor.

- Al recibir su certificado recién emitido, puede importarlo a su billetera utilizando OWM y continuar con el siguiente paso a continuación

Paso 5

Importe su certificado de servidor a la billetera

Después de recibir su certificado de servidor de su autoridad de certificación, deberá importarlo a su billetera. Copie el certificado en server.crt en el directorio de cartera de su servidor mediante uno de los siguientes métodos:

- ftp el certificado (en modo binario)

- copie y pegue el contenido en server.crt

Siga estos pasos para importar server.crt a su billetera:

- Abrir Wallet Manager como un proceso en segundo plano:

$ owm &

- En el menú, haga clic en Monedero y luego en Abrir.

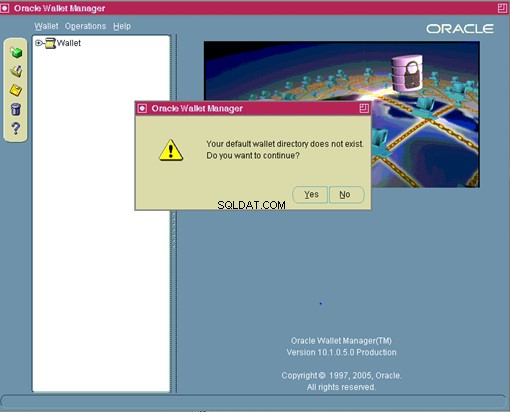

- Responda Sí cuando se le solicite:

Su directorio de billetera predeterminado no existe.

¿Quieres continuar?

- En la pantalla Seleccionar directorio, cambie el Directorio a su directorio de billetera totalmente calificado y

haga clic en Aceptar

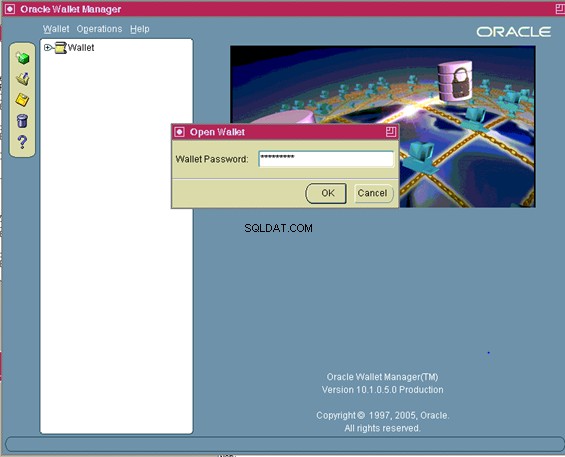

- Ingrese la contraseña de su billetera y haga clic en Aceptar.

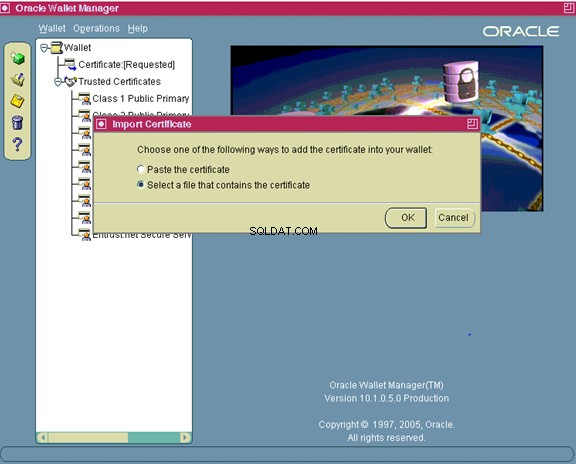

- En el menú de Oracle Wallet Manager, vaya a Operaciones Importar Certificado de usuario. Los certificados de servidor son un tipo de certificado de usuario. Dado que la autoridad certificadora emitió un certificado para el servidor, colocando su nombre distinguido (DN) en el campo Asunto, el servidor es el propietario del certificado, por lo tanto, el "usuario" de este certificado de usuario.

- Haga clic en Aceptar.

- Haga doble clic en server.crt para importarlo.

- Guarde la billetera:

- En el menú de Oracle Wallet Manager, haga clic en Monedero.

- Verifique que la casilla Inicio de sesión automático esté marcada.

- Haga clic en Guardar

Nota:Si todos los certificados de confianza que componen la cadena de server.crt no están presentes en la billetera, se producirá un error al agregar el certificado. Cuando se creó la billetera, los certificados de las CA más comunes (como VeriSign, GTE y Entrust) se incluyeron automáticamente. Comuníquese con su autoridad certificadora si necesita agregar su certificado y guarde el archivo provisto como ca.crt en el directorio de la billetera en formato base64. Otra opción es seguir las instrucciones que se dan a continuación para crear ca.crt a partir de su certificado de servidor (server.crt). Si su autoridad de certificación proporcionó un certificado intermedio (para completar la cadena), guarde el archivo proporcionado como intca.crt en un formato Base64, deberá importarlo a Oracle Wallet Manager antes de importar el servidor.crt. Los certificados que constan de varias partes (como el tipo P7B) también entrarían en esta categoría

Creación de su Certificado de Autoridad de Certificación

Para crear ca.crt

- Copie server.crt a su PC (si es necesario) usando uno de los siguientes métodos:

ftp (en modo binario) server.crt a su pc .

copie el contenido de server.crt y péguelo en el bloc de notas de la PC. Guarde el archivo como servidor.crt

- Haga doble clic en server.crt para abrirlo con la extensión Cyrpto Shell.

- En la pestaña Ruta de certificación, haga clic en la primera línea (superior) y luego en Ver certificado.

- En la pestaña Detalles, haga clic en Copiar a archivo, esto iniciará el asistente de exportación.

- Haga clic en Siguiente para continuar.

- Seleccione X.509 codificado en Base64 (.CER) y haga clic en Siguiente.

- Haga clic en Examinar y navegue hasta el directorio de su elección.

- Ingrese ca.crt como nombre y haga clic en Aceptar para exportar el certificado.

- Cerrar el asistente.

- Copie ca.crt nuevamente en el directorio de su billetera (si es necesario) usando uno de los siguientes métodos:

ftp (en modo binario) ca.crt a su directorio de billetera de nivel de aplicación

copie el contenido de ca.crt y péguelo en un archivo nuevo en el directorio de la billetera del nivel de su aplicación usando un editor de texto. Guarde el archivo como ca.crt

Pasos detallados para importar el certificado con capturas de pantalla

| owm & |

Luego haga clic en billetera -> abrir

Haga clic en sí

Introduce la ruta completa del directorio wwallet

Ingrese la contraseña de la billetera

Operaciones ahora:Importar certificado de usuario

Alternativamente, puede agregar el certificado

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Si necesita importar el certificado de CA, también deberá agregar el contenido del archivo ca.crt al archivo b64InternetCertificate.txt ubicado en el directorio 10.1.2 ORACLE_HOME/sysman/config:

$ gato ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Si también se le proporcionó un certificado intermedio (intca.crt), también deberá agregarlo a b64InternetCertificate.txt:

$ gato intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Paso 6:modificar la cartera del servidor HTTP de Oracle .

El

Copie el

Puede encontrar estas variables en el archivo de contexto

gato $CONTEXT_FILE|grep “s_ohs_instance_loc”

cat $CONTEXT_FILE|grep “s_ohs_component”

Paso 7:modifique la billetera OPMN y configure los conjuntos de cifrado .

Modificar la billetera OPMN

La ubicación predeterminada de la billetera OPMN se encuentra en el directorio

Podemos encontrar esta ubicación de la siguiente manera

gato $CONTEXT_FILE|grep “s_ohs_instance_loc”

- Navegue al directorio

/config/OPMN/opmn/wallet . - Mueva los archivos de billetera existentes a un directorio de respaldo en caso de que desee volver a usarlos en el futuro.

- Copie los archivos cwallet.sso del directorio

/config/OHS/ /keystores/default al directorio actual.

Configurar las suites de cifrado OPMN

Debe realizar esta configuración para aplicar conjuntos de cifrado fuertes en el puerto remoto OPMN.

- Asegúrese de que todos los procesos estén inactivos.

- Abra el archivo opmn.xml ubicado debajo de su instancia de nivel web.

- Hacia la parte superior del archivo, busque las opciones de SSL dentro de la sección

.

Cambio:

a

ssl-ciphers=”

La siguiente lista especifica los conjuntos de cifrado válidos que se pueden usar:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Por ejemplo:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA,SSL_RSA_WITH_3DES_EDE_CBC_SHA”/>

Edite el archivo admin.conf .

Cambio:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

Protocolo SSL nzos_Version_1_0 nzos_Version_3_0

a

SSLCipherSuite

Protocolo SSL nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Paso 8:modificar la consola de control de Oracle Fusion Middleware .

Fusion Middleware Control Console utiliza la funcionalidad de OPMN para administrar Oracle Fusion Middleware Enterprise.

Mueva los archivos de billetera existentes a un directorio de respaldo en caso de que desee volver a usarlos en el futuro.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/billetera - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Podemos encontrar esta ubicación de la siguiente manera

gato $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

Copie el archivo cwallet.sso desde el directorio

Nota Nota:en el caso de un sistema de archivos compartido y una configuración de varios nodos, las actualizaciones de los dos primeros directorios se realizan en el nodo principal y las actualizaciones del tercer directorio se realizan en el nodo de nivel de aplicaciones respectivo donde se configura OHS para TLS. El motivo es que los primeros dos directorios solo existirán en el nodo principal, y el tercer directorio solo existirá en cada nodo de nivel de aplicaciones donde OHS esté habilitado.

Paso 9

Utilice Oracle Fusion Middleware Control para realizar algunos cambios adicionales en el archivo de configuración:

- Inicie sesión en Oracle Fusion Middleware Control Console (por ejemplo, http://

. : /em). - Seleccione Objetivo de nivel web en Dominio de EBS.

- Seleccione Administración > Configuración avanzada.

- Seleccione el archivo ssl.conf para editarlo.

- Actualice las directivas Listen

y VirtualHost _default_: al puerto SSL, por ejemplo Listen 4443. - Actualice la entrada SSLProtocol y SSLCipherSuite para que coincida con lo siguiente:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Haga clic en Aplicar .

Se debe ejecutar el siguiente comando (en todos los nodos de nivel de aplicación) para propagar los cambios realizados a través de Oracle Fusion Middleware Control Console a las variables del archivo de contexto:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Ingrese la contraseña de usuario de APPS:

Ingrese la contraseña de WebLogic AdminServer:

Revise adSyncContext.log para conocer los cambios que se han seleccionado y realizado en el archivo de contexto.

Utilice Oracle E-Business Suite 12.2 – Editor de contexto OAM para cambiar las variables relacionadas con TLS que se muestran en esta tabla:

| Variables relacionadas con TLS en el archivo de contexto | ||

| Variable | Valor sin TLS | Valor TLS |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | igual que s_webssl_port |

| s_webssl_port | no aplicable | el valor predeterminado es 4443 |

| s_https_listen_parámetro | no aplicable | igual que s_webssl_port |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

El valor de s_webport se basa en el puerto predeterminado antes de cualquier configuración de TLS y permanece sin cambios al cambiar a TLS

Paso 10:ejecutar la configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Paso 11:reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Paso 12:propagar los cambios de TLS a los sistemas de archivos de parches .

Se deben realizar los siguientes pasos para sincronizar la configuración de TLS entre los dos sistemas de archivos:

- Editar $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Suponiendo que el comando rsync esté disponible en UNIX, las siguientes directivas deben copiarse y pegarse entre las secciones

y después de <#Copy Ends>:

# Requerido para la migración de configuración TLS de RUN a PATCH file-system.

# Modifique los comandos en caso de que rsync no esté disponible o la plataforma no admita el sintaxis de ejemplo.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Cartera del servidor HTTP de Oracle:cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/ opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/ cartera/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/ %s_ohs_component%/proxy-wallet/cwallet.sso

Pasos a seguir cuando se opta por el terminador SSL

No es necesario crear e instalar un certificado en el servidor web. En este caso, solo tenemos que configurar el parámetro del archivo de contexto que se indica a continuación

Utilice Oracle Fusion Middleware Control para realizar algunos cambios adicionales en el archivo de configuración:

- Inicie sesión en Oracle Fusion Middleware Control Console (por ejemplo, http://

. : /em). - Seleccione Objetivo de nivel web en Dominio de EBS.

- Seleccione Administración > Configuración avanzada.

- Seleccione el archivo ssl.conf para editarlo.

- Actualice la directiva ServerName a la configuración del punto de terminación de TLS

. . - Haga clic en Aplicar.

- Seleccione el archivo httpd.conf para editarlo.

- Actualice las directivas ServerName a la configuración del punto de terminación de TLS

. . - Haga clic en Aplicar.

Utilice Oracle E-Business Suite 12.2 – Editor de contexto de Oracle Applications Manager (OAM) para cambiar las variables relacionadas con TLS que se muestran en esta tabla:

| Cambios al usar un punto de terminación de TLS que no sea OHS (como un balanceador de carga o un proxy inverso) | ||

| Variable | Valor sin TLS | Valor TLS |

| s_url_protocolo | http | http |

| protocolo_url_local_s | http | http |

| s_webentryurlprotocol | http | https |

| s_puerto_web_activo | igual que s_webport | Puerto externo del punto de terminación TLS |

| s_webentryhost | igual que s_webhost | Nombre de host del punto de terminación de TLS |

| s_webentrydominio | igual que s_domainname | Nombre de dominio del punto de terminación de TLS |

| s_enable_sslterminator | # | Elimine el '#' para usar ssl_terminator.conf |

| s_login_page | url construida con protocolo http y s_webport | Construir URL con protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construida con protocolo http y s_webport | Construir URL con protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

El valor de s_webport se basa en el puerto predeterminado antes de cualquier configuración de TLS y permanece sin cambios al cambiar a TLS.

Ejecutar configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Pasos para el cifrado de extremo a extremo con configuración Passthrough en Load Balancer

1) Deben ejecutarse todos los pasos dados para un solo servidor web.

2) El certificado debe crearse con el nombre del balanceador de carga

3) Podemos ejecutar los pasos del certificado en un nodo y luego copiar todos los pasos a los otros nodos

Cambios de valor de contexto

| Variables relacionadas con TLS en el archivo de contexto | ||

| Variable | Valor sin TLS | Valor TLS |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, http://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Nota :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command