Índice

- Introducción a la habilitación de TLS en R12.1

- Seguridad de la capa de transporte (TLS)

- ¿Qué es SSL?

- Cómo funciona SSL/TLS

- Los pasos para habilitar TLS en R12.1 en cada topología se dan a continuación

- Una única implementación de servidor web

- Pasos a seguir cuando se busca el terminador SSL

- Pasos para el cifrado de extremo a extremo con configuración Passthrough en Load Balancer

- Pasos para el cifrado de extremo a extremo con cifrado/descifrado en Load Balancer

- Configuración adicional

- Configuración del nivel de la base de datos

Introducción a la habilitación de TLS en R12.1

- Los datos entre el navegador web y el servidor web viajan sin cifrar en la aplicación R12, por lo que el sniffer puede rastrear la contraseña y otra información. Estamos evitando esto al implementar TLS en R12.

- Con la implementación de TLS, los datos viajan en formularios cifrados y solo el navegador web y el servidor web pueden descifrarlos. La implementación requiere el certificado SSL y la configuración en el entorno R12 según la configuración

Seguridad de la capa de transporte (TLS)

Transport Layer Security, o TLS, es el sucesor de SSL. TLS, como SSL, es un protocolo que cifra el tráfico entre un cliente y un servidor. TLS crea una conexión encriptada entre dos máquinas que permite la transmisión de información privada sin los problemas de espionaje, manipulación de datos o falsificación de mensajes.

¿Qué es SSL?

SSL es una tecnología que define las funciones esenciales de autenticación mutua, cifrado de datos e integridad de datos para transacciones seguras. Se dice que el intercambio de datos entre el cliente y el servidor en dichas transacciones seguras utiliza la capa de conexión segura (SSL). Esto ha quedado obsoleto a favor de la referencia TLS preferida en el futuro.

Cómo funciona SSL/TLS

- El cliente envía una solicitud al servidor utilizando el modo de conexión HTTPS.

- El servidor presenta su certificado digital al cliente. Este certificado contiene la información de identificación del servidor, como el nombre del servidor, la organización y la clave pública del servidor y la firma digital de la clave privada de CA

- El cliente (navegador web) tiene las claves públicas de todas las CA. Descifra la clave privada del certificado digital. Esta verificación demuestra que el remitente tenía acceso a la clave privada y, por lo tanto, es probable que sea la persona asociada con la clave pública. Si la verificación sale bien, el servidor se autentica como servidor de confianza.

- El cliente envía al servidor una lista de los niveles de cifrado, o cifrados, que puede usar.

- El servidor recibe la lista y selecciona el nivel de cifrado más fuerte que tienen en común.

- El cliente cifra un número aleatorio con la clave pública del servidor y envía el resultado al servidor (que solo el servidor debería poder descifrar con su clave privada); ambas partes luego usan el número aleatorio para generar una clave de sesión única para el cifrado y descifrado posterior de los datos durante la sesión

De los pasos anteriores queda claro que necesitaremos un certificado digital para el servidor web.

Nota importante

También hemos leído anteriormente el artículo

Habilitación de SSL o TLS en Oracle Apps R12

- El artículo anterior brinda los pasos de implementación para SSL V3/TLS1.0 con Oracle Apps R12.0 y R12.1 Version.

- Este artículo cubre específicamente los pasos para la implementación de TLS 1.0/1.1/1.2 en R12.1

Habilitar TLS en R12.1 dependerá de la topología de la implementación de R12. Estoy aquí destacando todos los principales.

- Una única implementación de servidor web.

Esto es bastante simple. Necesitaremos el certificado digital para el servidor web. Los pasos son sencillos. El tráfico entre el navegador web y el servidor web se cifrará

- Tener un equilibrador de carga que sirve a 2 o más servidores web lo hace un poco complicado

En este caso, podríamos tener las siguientes opciones

- Cifrado de tráfico de extremo a extremo

Todo el flujo de tráfico, es decir, desde el navegador hasta el balanceador de carga y desde el balanceador de carga hasta el servidor web está encriptado

Hay dos formas de hacerlo

- Configuración de transferencia :El equilibrio de carga en este caso no descifra/cifra el mensaje. Solo pasa el tráfico al servidor web

- Descifrado/cifrado :El balance de carga en este caso descifra el tráfico en el nivel del balanceador de carga y luego lo vuelve a cifrar y lo envía al servidor web que nuevamente lo descifra

- Terminación SSL:el tráfico entre el navegador web y el balanceador de carga solo está encriptado. El balance de carga actúa como un terminador SSL y termina el SSL en el nivel del balanceador de carga y pasa el tráfico sin cifrar al servidor web.

Los pasos para habilitar TLS en R12.1 en cada topología se dan a continuación

Despliegue de un único servidor web

Paso 0 :Prerrequisito

1) Actualice a un mínimo de Java Development Kit (JDK) 7.

Para hacer esto, siga las instrucciones en My Oracle Support Document 1467892.1, Using JDK 7.0 Latest Update with Oracle E-Business Suite Release 12.0 and 12.1.

2):actualice a Oracle HTTP Server (OHS) 10.1.3.5.

Para hacer esto, siga las instrucciones en el documento de conocimiento de My Oracle Support 454811.1, Actualización al último parche de Oracle AS 10g 10.1.3.x Establecido en Oracle E-Business Suite versión 12.

3):aplique la CPU de octubre de 2015 o una CPU posterior a Oracle Fusion Middleware 10.1.3.5.

Descargue el parche 21845960 para UNIX o el parche 21845962 para Windows desde My Oracle Support y siga las instrucciones del documento 2051000.1, Oracle E-Business Suite Releases 11i y 12 Critical Patch Update Knowledge Document (octubre de 2015).

4) – Aplicar actualizaciones específicas de la plataforma.

Para AIX y HP Solo para Itanium, aplique también el parche 21948197 a Oracle Fusion Middleware 10.1.3.5.

Solo para Windows, aplique también el parche 22251660 a Oracle Fusion Middle ware 10.1.3.5.

5) – Aplique el parche 22447165 y 22458773 a Oracle Fusion Middleware 10.1.3.5.

6) – Aplique parches específicos del producto.

•Oracle Workflow – Aplique el parche 22974534:R12.OWF.B para abordar un problema de Oracle Workflow Notification Mailer.

•Oracle iProcurement:aplique los parches mencionados en el documento de conocimiento de My Oracle Support 1937220.1, Punch-out en Oracle iProcurement y Exchange falla después de que el sitio del proveedor migra de SSLv3 a Protocolo TLS (con SSL Handshake SSLIOClosedOverrideGoodbyeKiss), que corresponde a la versión adecuada de las aplicaciones.

•Oracle iPayment:asegúrese de cumplir con los requisitos enumerados en el documento 1573912.1, All About Oracle Payments Release 12 Wallets and Payments Data Encryption, para la configuración de pagos . Además, aplique el parche 22724663:R12.IBY.B.

•Oracle XML Gateway:para conocer los requisitos de parches de Oracle E-Business Suite versión 12.1, consulte el documento 1961140.1, Configuración de Oracle XML Gateway para autenticación SSL/TLS en Oracle E -Versión Business Suite 12.1. Además, aplique el parche 22922530:R12.ECX.B.

Establezca su entorno

- Inicie sesión en el nivel de la aplicación como el usuario del sistema operativo propietario de los archivos del nivel de la aplicación.

- Obtenga su archivo de entorno de nivel de aplicación (APPS

.env) ubicado en el directorio APPL_TOP. - Navegue a $INST_TOP/ora/10.1.3 y obtenga el archivo

.env para configurar sus variables 10.1.3 ORACLE_HOME. - Ir al directorio $INST_TOP/certs/Apache

cree un archivo de configuración de OpenSSL específico del host en ese directorio como se muestra a continuación

cat new.cnf [req] prompt = no default_md = sha256 distinguished_name = dn req_extensions = ext [dn] CN = www.example.com O = Example Inc OU = Key Team L = San Diego ST = California C = US [ext] subjectAltName = DNS:www.example.com,DNS:example.com

Explicación

[req] prompt = no do not prompt default_md = sha256 the default message digest should be sha256 based distinguished_name = dn get the Distinguished Name from the [dn] section req_extensions = ext get the extensions from the [ext] section [dn] CN = www.example.com set Common Name to your full hostname O = Example Inc set the Organization to your company name OU = Key Team set Organizational Unit to any team or division within your company L = San Diego set Location to the city of your company's head quarters ST = California set State to the state or province or territory of your company's head quarters C = US set Country to the ISO country code of the county [ext] subjectAltName = DNS:www.example.com,DNS:example.com specify alternate hostnames.If the hostname of your site is WWW.<domain> also add the domain without the leading WWW. here.Otherwise just repeat the Common Name.

Para nuestro caso, el archivo sería

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = www.techgoeasy.com

O = techgoeasy

OU = tech

L = Los Angles

ST = California

C = US

[ext]

subjectAltName = DNS: www.techgoeasy.com,DNS:techgoeasy.com

Si recuerdas, esto es similar a lo que solíamos hacer en la billetera con SSL

Paso 2 Crear el archivo CSR para la generación de la certificación

(a) Actualizar RUTA

PATH=$<10.1.3 OH>/Apache/open_ssl/bin:$PATH

(b) Asegúrese de que LD_LIBRARY_PATH contenga una ruta a Oracle Fusion Middleware 10.1.3 ORACLE_HOME/lib.

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:< FMW 10.1.3 ORACLE_HOME>/lib

(c) Ahora, ejecute el siguiente comando:

openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf

Envíe el csr a la autoridad de certificación para obtener el certificado

No estamos usando la billetera de Oracle aquí

Paso 3 Reciba el certificado del servidor y los archivos de cadena de certificados de la CA.

De la CA, recibirá lo siguiente:

1) Un certificado de servidor firmado por CA

2) El certificado de la CA raíz

3) Los certificados de cualquier CA intermedia necesaria

Si solo recibe un archivo, puede crear estos archivos con el siguiente método

Creación de su Certificado de Autoridad de Certificación

Para crear ca.crt

- Copie server.crt a su PC (si es necesario) usando uno de los siguientes métodos:

ftp (en modo binario) server.crt a su pc

copie el contenido de server.crt y péguelo en el bloc de notas de la PC. Guarde el archivo como servidor.crt

- Haga doble clic en server.crt para abrirlo con la extensión Cyrpto Shell.

- En la pestaña Ruta de certificación, haga clic en la primera línea (superior) y luego en Ver certificado.

- En la pestaña Detalles, haga clic en Copiar a archivo, esto iniciará el asistente de exportación.

- Haga clic en Siguiente para continuar.

- Seleccione Base64 codificado X.509 (.CER) y haga clic en Siguiente.

- Haga clic en Examinar y navegue hasta el directorio de su elección.

- Ingrese ca.crt como nombre y haga clic en Aceptar para exportar el certificado.

- Cerrar el asistente.

- Copie ca.crt nuevamente en el directorio de su billetera (si es necesario) usando uno de los siguientes métodos:

ftp (en modo binario) ca.crt a su directorio de billetera de nivel de aplicación. Copie el contenido de ca.crt y péguelo en un nuevo archivo en el directorio de la billetera de su aplicación usando un editor de texto. Guarde el archivo como ca.crt

Coloque los archivos anteriores en el mismo directorio que contiene la clave privada de su servidor:server.key.

Debe asegurarse de que el archivo del certificado del servidor se llame server.crt, el certificado de CA raíz se llame ca.crt y que los certificados intermedios estén en un archivo llamado intermedio.crt.

Si no tiene un certificado intermedio , ejecute el siguiente comando para crear un archivo intermedio.crt vacío

echo -n > intermediate.crt

Verifique que su directorio $INST_TOP/certs/Apache contenga los siguientes archivos

server.key

new.csr

server.crt

intermediate.crt

ca.crt

Cree un archivo de certificado para OPMN que contenga el certificado del servidor y cualquier certificado intermedio ejecutando lo siguiente:

servidor cat.crt intermedio.crt ca.crt> opmn.crt

Paso 4 Actualizar el archivo de contexto

Utilice E-Business Suite – Editor de contexto de Oracle Applications Manager (OAM) para cambiar las variables relacionadas con SSL como se muestra en esta tabla:

| Variables relacionadas con SSL en el archivo de contexto | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | igual que s_webssl_port |

| s_webssl_port | no aplicable | el valor predeterminado es 4443 |

| s_https_listen_parámetro | no aplicable | igual que s_webssl_port |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

Paso 5 Realizar configuración adicional .

Copie los archivos originales de

Replace this line in the template:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

With the following:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,DES-CBC3-SHA"/>

The instructions here are to comment out one line and to add a new line to reference mod_ssl.so. Modify the following <IfDefine SSL> LoadModule ossl_module libexec/mod_ossl.so </IfDefine> To the following: <IfDefine SSL> #LoadModule ossl_module libexec/mod_ossl.so LoadModule ssl_module libexec/mod_ssl.so </IfDefine>

Step 1 - Comment out the following line in the template: #SSLWallet file:%s_web_ssl_directory%/Apache Step 2 - Add the following 3 lines into the template: SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt Step 3 - Replace the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM With the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM tep 4 - Replace the following: SSLProtocol -all +TLSv1 +SSLv3 With the following: SSLProtocol all -SSLv2 -SSLv3

Paso 6 Realice una configuración adicional para habilitar TLS1.1 y TLS 1.2

La siguiente modificación habilitará los protocolos TLS 1.1 y TLS 1.2 que no están habilitados de forma predeterminada en Java 7.

Copie los archivos originales mencionados en la siguiente tabla desde

| Archivo de plantilla personalizada | Modificación |

( | Añadir:

https.protocolos=TLSv1,TLSv1.1,TLSv1.2 |

Paso 7 Actualice los TrustStores b64InternetCertificate.txt .

Agregue el contenido del archivo ca.crt al archivo b64InternetCertificate.txt ubicado en el directorio 10.1.2 ORACLE_HOME/sysman/config:

| $ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt |

Paso 8:actualice el TrustStore de cacerts .

Si compró su certificado de servidor de una CA comercial, lo más probable es que no tenga que realizar este paso, ya que el certificado de CA raíz ya estará presente en cacerts. El comando keytool le permitirá saber si intenta agregar un certificado que ya está presente en cacerts.

Siga estos pasos para asegurarse de que se cumplan estos requisitos:

- Navegue al directorio $OA_JRE_TOP/lib/security.

- Haga una copia de seguridad del archivo cacerts existente.

- Copie sus archivos ca.crt en este directorio y emita el siguiente comando para asegurarse de que cacerts tenga permisos de escritura

$ chmod u+w cacerts

Agregue su Apache ca.crt a cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Cuando se le solicite, ingrese la contraseña del almacén de claves (la contraseña predeterminada es "cambiarlo").

Agregue su Apache ca.crt a cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Cuando se le solicite, ingrese la contraseña del almacén de claves (la contraseña predeterminada es "cambiarlo").

Agregue su Apache ca.crt a cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Cuando se le solicite, ingrese la contraseña del almacén de claves (la contraseña predeterminada es "cambiarlo").

$ chmod u-w cacerts

Paso 9:ejecutar la configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Paso 10:reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Pasos a seguir cuando se opta por el terminador SSL

No es necesario crear e instalar un certificado en el servidor web. En este caso, solo tenemos que configurar el parámetro del archivo de contexto que se indica a continuación

| Cambios al usar un acelerador SSL | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | valor del puerto de interfaz externo del Acelerador SSL |

| s_webentryhost | igual que s_webhost | Nombre de host del acelerador SSL |

| s_webentrydominio | igual que s_domainname | Nombre de dominio del acelerador SSL |

| s_enable_sslterminator | # | elimine el '#' para usar ssl_terminator.conf en entornos terminados en ssl |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

Ejecutar configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Pasos para el cifrado de extremo a extremo con configuración Passthrough en Load Balancer

1) Deben ejecutarse todos los pasos dados para un solo servidor web.

2) El certificado debe crearse con el nombre del balanceador de carga

3) Podemos ejecutar los pasos del certificado en un nodo y luego copiar todos los pasos a los otros nodos

Cambios de valor de contexto

| Variables relacionadas con SSL en el archivo de contexto | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | igual que s_webssl_port |

| s_webssl_port | no aplicable | el valor predeterminado es 4443 |

| s_https_listen_parámetro | no aplicable | igual que s_webssl_port |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

Ejecutar configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Pasos para el cifrado de extremo a extremo con cifrado/descifrado en Load Balancer

1) Deben ejecutarse todos los pasos dados para un solo servidor web.

2) El certificado debe crearse a nivel de equilibrador de carga y también a nivel de nodo web. Debe crearse con el nombre del balanceador de carga en ambos lados

3) Podemos ejecutar los pasos del certificado en un nodo web y luego copiar todos los pasos a los otros nodos

4) El saldo de carga debe tener el certificado SSL del cliente para el certificado del nodo web

Cambios de valor de contexto

| Variables relacionadas con SSL en el archivo de contexto | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | igual que s_webssl_port |

| s_webssl_port | no aplicable | el valor predeterminado es 4443 |

| s_https_listen_parámetro | no aplicable | igual que s_webssl_port |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

Ejecutar configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Configuración adicional

Configuración del nivel de la base de datos

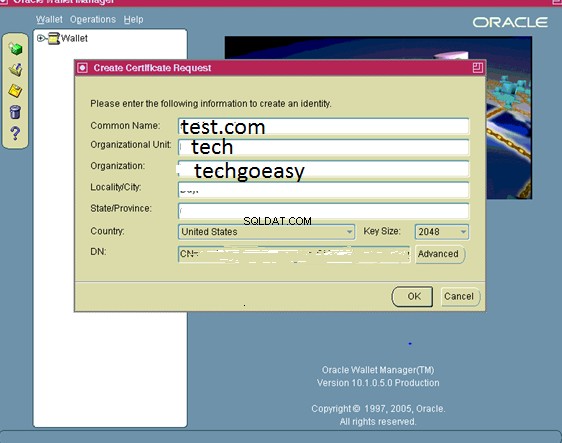

Los productos de Oracle como Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore y Pricing están aprovechando la base de datos como un cliente HTTP. La implementación de TLS para Oracle Database Server (que actúa como un cliente que envía solicitudes al servidor web) utiliza Oracle Wallet Manager para configurar una billetera Oracle.

Para habilitar la solicitud del cliente HTTPS desde la base de datos utilizando UTL_HTTP, debe establecer un almacén de confianza en formato de billetera. No necesita un certificado de servidor para esta billetera. Solo necesita importar el certificado de CA raíz para las CA raíz que son el ancla de confianza para los sitios a los que necesita UTL_HTTP para conectarse.

- Después de configurar su entorno para el nivel de la base de datos, vaya al directorio $ORACLE_HOME/appsutil .

- Cree un nuevo directorio de billetera llamado billetera.

- Navegue al directorio de billetera recién creado.

- Abra Oracle Wallet Manager como un proceso en segundo plano.

owm &

- En el menú de Oracle Wallet Manager, vaya a Wallet> Nuevo .

Responda NO a:Su directorio de billetera predeterminado no existe. ¿Quieres crearlo ahora? La nueva pantalla de billetera ahora le pedirá que ingrese una contraseña para su billetera. Haga clic en NO cuando se le solicite:se ha creado una nueva billetera vacía. ¿Desea crear una solicitud de certificado en este momento? - Si necesita importar ca.crt, en el menú de Oracle Wallet Manager navegue hasta Operaciones> Importar certificado de confianza . Haz clic en Aceptar. . Haga doble clic en ca.crt para importarlo.

- Guarde la billetera:en el menú de Oracle Wallet Manager, haga clic en Wallet . Verifica el Inicio de sesión automático casilla de verificación está seleccionada. Haz clic en Guardar .

Para probar que la billetera está correctamente configurada y accesible, inicie sesión en SQLPLUS como usuario de la aplicación y ejecute lo siguiente:

SQL>select utl_http.request('[dirección de acceso]', '[dirección de proxy]', 'archivo:[ruta completa al directorio de la billetera]', null) from dual;

donde:

‘[dirección de acceso]’ =la URL de su portal de instalación rápida de Oracle E-Business Suite.

‘[dirección de proxy] ‘ =la URL de su servidor proxy, o NULL si no usa un servidor proxy.

‘archivo:[ruta completa al directorio de la billetera]’ =la ubicación del directorio de su billetera (no especifique los archivos reales de la billetera).

El parámetro final es la contraseña de la billetera, que está configurada como nula de forma predeterminada.

Ejemplos:

SQL>select utl_http.request('https://www.oracle.com/robots.txt','https://www-proxy.com:80', 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual;

SQL>select utl_http.request('https://www.oracle.com/robots.txt',null, 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual; Si la billetera se configuró correctamente, se le devolverán los primeros 2000 caracteres de la página HTML.

Enlaces relacionados

Habilitación de SSL o TLS en Oracle E-Business Suite versión 12 (Doc ID 2143099.1)

Cómo encontrar componentes R12 Versión

40 Pregunta de Adpatch que todo DBA debe saber

comando awk

Comando Keytool