La seguridad es una gran preocupación hoy en día. Estos son los pasos Habilitación de SSL en Oracle Apps R12

Índice

- Introducción:

- ¿Qué es SSL?

- ¿Qué son los certificados SSL

- Capa de conexión segura (SSL)

- Seguridad de la capa de transporte (TLS)

- Cómo funciona SSL

- Diversas topologías de SSL en Oracle Apps R12

- Una sola implementación de servidor web SSL en Oracle Apps R12

- Pasos que se deben seguir al optar por el terminador SSL con las aplicaciones de Oracle R12

- Pasos para el cifrado de extremo a extremo con configuración Passthrough en Load Balancer

- Configuración de la base de datos requerida

Introducción:

- Los datos entre el navegador web y el servidor web viajan sin cifrar en la aplicación R12, por lo que el sniffer puede rastrear la contraseña y otra información. Pueden obtener su nombre de usuario/contraseña o cualquier dato confidencial. Esto se vuelve crítico cuando tiene acceso a Internet a las aplicaciones de Oracle

- Con la implementación de SSL, los datos viajan en formularios cifrados y solo el navegador web y el servidor web pueden descifrarlos. La implementación requiere el certificado SSL y la configuración en el entorno R12 según la configuración

¿Qué es SSL?

SSL y TLS son el protocolo criptográfico que garantiza la privacidad entre las aplicaciones que se comunican y sus usuarios en Internet

Qué son los certificados SSL

SSL utiliza 2 tipos de Certificados:

Certificados de usuario:

Son Certificados emitidos a servidores o usuarios para acreditar su identidad en un intercambio de clave pública/clave privada.

Certificados de confianza:

Estos son certificados que representan entidades en las que usted confía, como autoridades de certificación que firman los certificados de usuario que emiten.

Capa de conexión segura (SSL)

SSL es una tecnología que define las funciones esenciales de autenticación mutua, cifrado de datos e integridad de datos para transacciones seguras. Se dice que el intercambio de datos entre el cliente y el servidor en tales transacciones seguras utiliza la capa de conexión segura (SSL).

Seguridad de la capa de transporte (TLS)

Transport Layer Security es un protocolo criptográfico que garantiza la privacidad entre las aplicaciones que se comunican y sus usuarios en Internet. Si bien SSL es compatible con todas las versiones de Oracle Application Server, TLS requiere un mínimo de Application Server 10.1.2.0. Oracle Applications Release 12 admite el uso de SSL y TLS.

Cómo funciona SSL

- El cliente envía una solicitud al servidor utilizando el modo de conexión HTTPS.

- El servidor presenta su certificado digital al cliente. Este certificado contiene la información de identificación del servidor, como el nombre del servidor, la organización y la clave pública del servidor y la firma digital de la clave privada de CA

- El cliente (navegador web) tiene las claves públicas de todas las CA. Descifra la clave privada del certificado digital. Esta verificación demuestra que el remitente tenía acceso a la clave privada y, por lo tanto, es probable que sea la persona asociada con la clave pública. Si la verificación sale bien, el servidor se autentica como servidor de confianza.

- El cliente envía al servidor una lista de los niveles de cifrado, o cifrados, que puede usar.

- El servidor recibe la lista y selecciona el nivel de cifrado más fuerte que tienen en común.

- El cliente cifra un número aleatorio con la clave pública del servidor y envía el resultado al servidor (que solo el servidor debería poder descifrar con su clave privada); ambas partes luego usan el número aleatorio para generar una clave de sesión única para el cifrado y descifrado posterior de los datos durante la sesión

De los pasos anteriores queda claro que necesitaremos un certificado digital para el servidor web y usamos la billetera Oracle en 10.1.3 para almacenar el certificado

Diversas topologías de SSL en Oracle Apps R12

La implementación de SSL dependerá de la topología de la implementación de R12. Estoy aquí destacando todos los principales. Esto es válido para la implementación R12.0 y R12.1.

- Una única implementación de servidor web.

Esto es bastante simple. Necesitaremos el certificado digital para el servidor web. Los pasos son sencillos. El tráfico entre el navegador web y el servidor web se cifrará

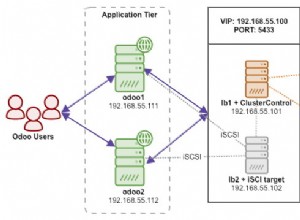

- Tener un equilibrador de carga que sirve a 2 o más servidores web lo hace un poco complicado

En este caso, podríamos tener las siguientes opciones

- Cifrado de tráfico de extremo a extremo

Todo el flujo de tráfico, es decir, desde el navegador hasta el balanceador de carga y desde el balanceador de carga hasta el servidor web está encriptado

Hay dos formas de hacerlo

(a) Configuración de transferencia :El equilibrio de carga en este caso no descifra/cifra el mensaje. Solo pasa el tráfico al servidor web

Consideraciones importantesAl configurar Ebusiness Suite con hardware de equilibrio de carga, habrá visto en numerosos lugares el requisito de configurar la persistencia basada en cookies. El problema que tenemos aquí es que cuando se implementa el paso SSL, la persistencia de cookies no funcionará porque la cookie está cifrada por Ebusiness Suite y el balanceador de carga no podrá leer la información de cookies necesaria para mantener la persistencia. Aquí hay un extracto de F5 documentación que explica esto con más detalle

Fuente:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Para las configuraciones SSL Passthrough, las opciones de persistencia están severamente limitadas:Dado que LTM no descifra la conversación, solo la información no cifrada con SSL en la sesión está disponible para su uso como identificador de sesión. Las piezas principales de información no cifrada persistente en un flujo SSL cifrado son las direcciones IP de origen y destino, y el propio ID de sesión SSL, por lo que solo la dirección de origen, la dirección de destino o la persistencia SSL funcionarán con las configuraciones de transferencia SSL. Cuando se utiliza la persistencia de la dirección de origen, esto puede crear una situación en la que los clientes que acceden al sistema desde un dispositivo de tipo proxy quedarán bloqueados en el mismo nivel de aplicación, lo que provocará un desequilibrio del tráfico en el nivel de aplicación. Por lo tanto, se prefiere usar algo más exclusivo, como el ID de sesión SSL.

Recomendamos configurar la persistencia SSL como el método de persistencia principal, luego configure la Dirección de origen como un método de persistencia de respaldo para mantener nuevas conexiones al mismo servidor, incluso si el SSL la identificación de la sesión cambia a mitad de la sesión de la aplicación. También es una buena práctica configurar luego el nivel de la aplicación para minimizar la cantidad de renegociaciones de sesiones SSL; consulte las guías de administración del servidor de aplicaciones correspondientes para obtener más información. Como tal, la recomendación es usar el perfil de persistencia SSL, así como el Perfil de dirección de origen.

Sin embargo, podría simplemente ejecutar el perfil de dirección de origen por sí solo si la IP del cliente se pasa al equilibrador de carga.

Nota:el tiempo de espera de persistencia asignado al perfil de dirección de origen o el El perfil SSL debe aumentarse al valor recomendado por Oracle de 12 horas.

(b) Descifrado/cifrado :El balance de carga en este caso descifra el tráfico en el nivel del balanceador de carga y luego lo cifra nuevamente y lo envía al servidor web que nuevamente lo descifra

2) Terminador SSL:el tráfico entre el navegador web y el balanceador de carga solo está encriptado. El balance de carga actúa como un terminador SSL y termina el SSL en el nivel del balanceador de carga y pasa el tráfico sin cifrar al servidor web. Tiene los siguientes beneficios.

Costo de administración reducido:solo se necesita mantener 1 certificado (en el LBR) en lugar de múltiples certificados en múltiples niveles de aplicaciónMejora del rendimiento:descargar el cifrado SSL y el descifrado al balanceador de carga mejora significativamente el rendimiento al reducir la carga de la CPU. Dado que ahora se emiten certificados SSL a los clientes con claves de 2048 bytes, la carga de la CPU de procesamiento de SSL en el nivel de la aplicación será 5 veces mayor que si se utiliza una clave SSL heredada de 1024 bytes.

Los pasos para realizar la configuración en cada topología se dan a continuación

Un SSL de implementación de servidor web único en Oracle Apps R12

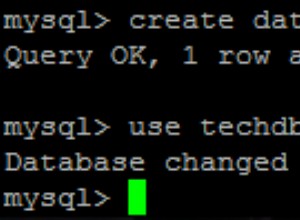

Establezca su entorno

- Inicie sesión en el nivel de la aplicación como el usuario del sistema operativo propietario de los archivos del nivel de la aplicación.

- Obtenga su archivo de entorno de nivel de aplicación (APPS

.env) ubicado en el directorio APPL_TOP. - Navegue a $INST_TOP/ora/10.1.3 y busque el archivo

.env para configurar sus variables 10.1.3 ORACLE_HOME.

Nota:cuando trabaje con billeteras y certificados, debe usar los ejecutables 10.1.3.

Nota importante

Si está utilizando clientes (JRE 8, algunos navegadores modernos) u Oracle Database 12c, debe realizar lo siguiente:

– Actualice FMW 10.1.3 a 10.1.3.5

– Aplique la CPU de octubre de 2015 (parche 21845960).

Crear una billetera

- Navegue al directorio $INST_TOP/certs/Apache.

- Mueva los archivos de billetera existentes a un directorio de respaldo en caso de que desee volver a usarlos en el futuro.

- Abra el administrador de Wallet como un proceso en segundo plano:

$ owm &

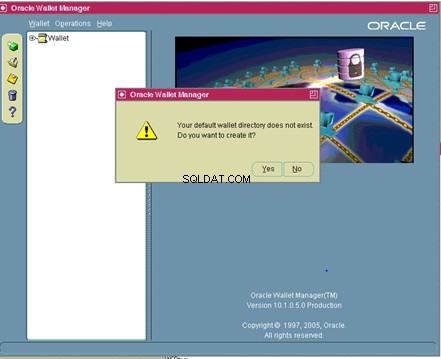

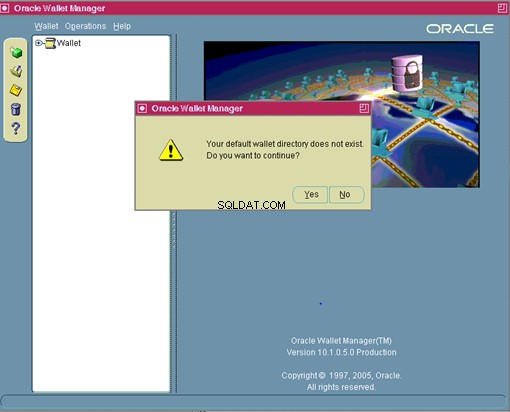

En el menú de Oracle Wallet Manager, vaya a Wallet>Nuevo.

Responda NO a:Su directorio de billetera predeterminado no existe. ¿Desea crearlo ahora?

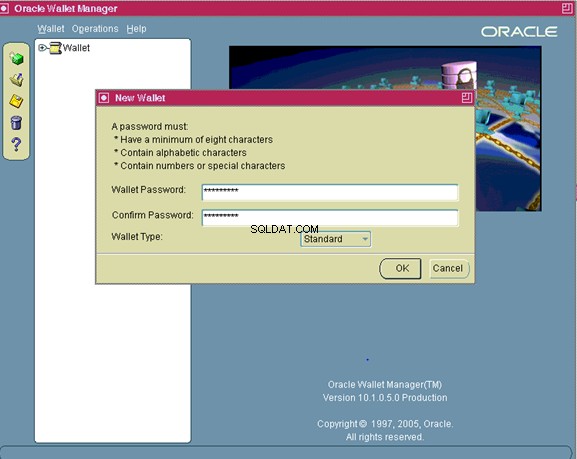

La nueva pantalla de billetera ahora le pedirá que ingrese una contraseña para su billetera

Introduce la contraseña y recuérdala

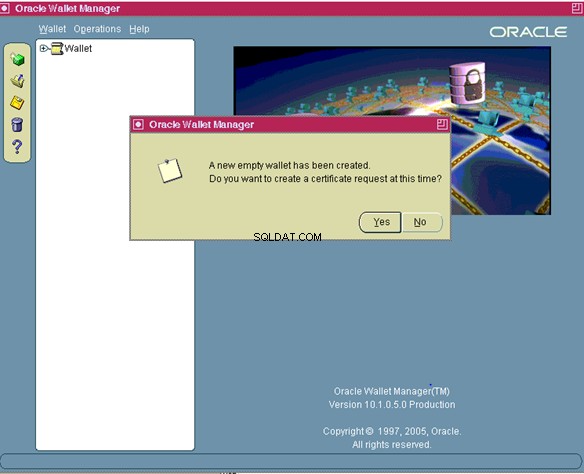

Se ha creado una nueva billetera vacía. ¿Desea crear una solicitud de certificado en este momento?

Después de hacer clic en "Sí" en la pantalla Crear solicitud de certificado aparecerá

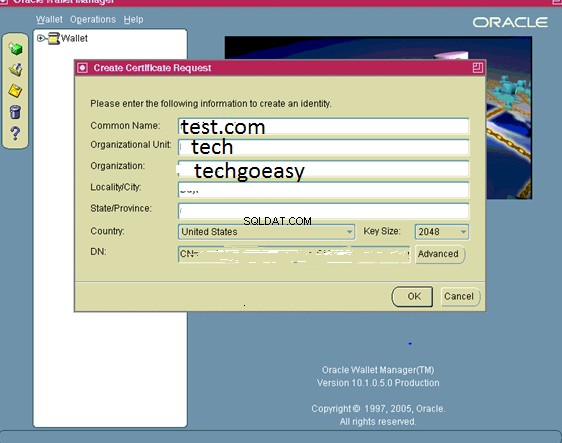

Rellene los valores apropiados donde:

| Nombre común | Es el nombre de tu servidor incluyendo el dominio. |

| Unidad organizativa:(opcional) | La unidad dentro de su organización. |

| Organización | Es el nombre de su organización |

| Localidad/Ciudad | Es es tu localidad o ciudad. |

| Estado/Provincia | es el nombre completo de su estado o provincia, no se abrevie. |

Seleccione su país de la lista desplegable y, para el tamaño de clave, seleccione 2048 como mínimo. Haga clic en Aceptar.

Nota:Dependiendo de su proveedor de certificados, es posible que no acepten la solicitud de certificado (CSR) basada en MD5 generada por Oracle Wallet Manager (OWM). Por ejemplo, VeriSign ahora solo aceptará CSR basados en SHA12048 bits o superiores. En tales casos, deberá convertir el CSR MD5 en un CSR adecuado basado en SHA1.

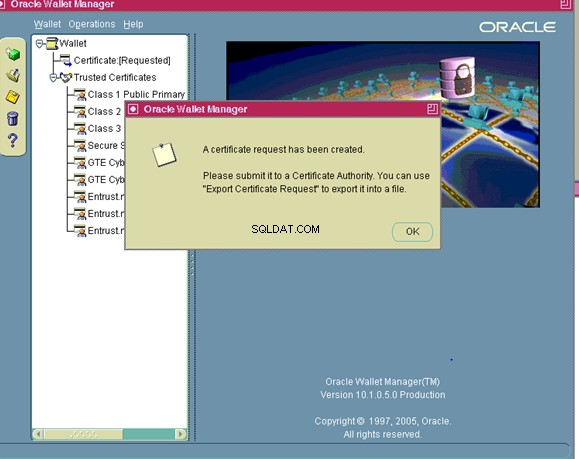

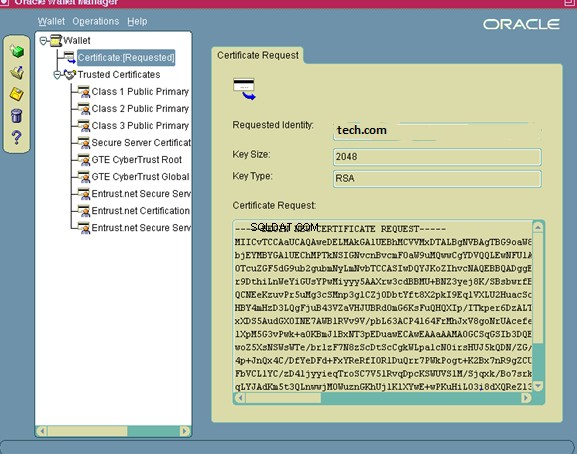

Haga clic en el certificado solicitado

Deberá exportar la solicitud de certificado antes de poder enviarla a una autoridad certificadora.

- Haga clic en Certificado [Solicitado] para resaltarlo.

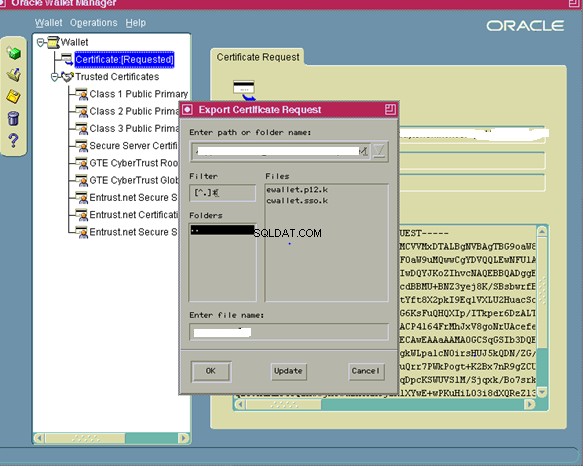

- En el menú, haga clic en Operaciones>

Solicitud de certificado de exportación

- Guarde el archivo como server.csr

- En el menú, haga clic en Monedero y luego haga clic en Guardar.

- En la pantalla Seleccionar directorio, cambie el Directorio a su directorio de billetera totalmente calificado.

- Haga clic en Aceptar.

- En el menú, haga clic en Monedero y marque la casilla Inicio de sesión automático.

Asegúrese de que esta contraseña sea algo que recordará. Necesitará usar la contraseña cada vez que abra la billetera con Oracle Wallet Manager o realice operaciones en la billetera usando la interfaz de línea de comandos. Con el inicio de sesión automático habilitado, los procesos enviados por el usuario del sistema operativo que creó la billetera no necesitarán proporcionar la contraseña para acceder a la billetera.

- Salga de Wallet Manager.

El directorio de la billetera ahora contendrá los siguientes archivos:

cwallet.sso

ewallet.p12

server.csr

Ahora puede enviar server.csr a su autoridad de certificación para solicitar un certificado de servidor

Paso 5

Importe su certificado de servidor a la billetera

Después de recibir su certificado de servidor de su autoridad de certificación, deberá importarlo a su billetera. Copie el certificado en tech.crt en el directorio de la billetera en su servidor mediante uno de los siguientes métodos:

- ftp el certificado (en modo binario)

- copie y pegue el contenido en server.crt

Siga estos pasos para importar tech.crt a su billetera:

- Abrir Wallet Manager como un proceso en segundo plano:

$ owm &

- En el menú, haga clic en Monedero y luego en Abrir.

- Responda Sí cuando se le solicite:

Su directorio de billetera predeterminado no existe.

¿Quieres continuar?

- En la pantalla Seleccionar directorio, cambie el Directorio a su directorio de billetera totalmente calificado y

haga clic en Aceptar

- Ingrese la contraseña de su billetera y haga clic en Aceptar.

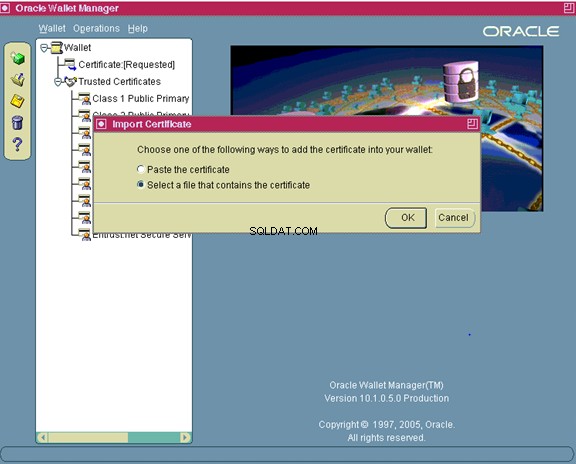

- En el menú de Oracle Wallet Manager, vaya a Importación de operaciones

Certificado de usuario.

Los certificados de servidor son un tipo de certificado de usuario. Dado que la autoridad certificadora emitió un certificado para el servidor, colocando su nombre distinguido (DN) en el campo Asunto, el servidor es el propietario del certificado, por lo tanto, el "usuario" de este certificado de usuario.

- Haga clic en Aceptar.

- Haga doble clic en server.crt para importarlo.

- Guarde la billetera:

- En el menú de Oracle Wallet Manager, haga clic en Monedero.

- Verifique que la casilla Inicio de sesión automático esté marcada.

- Haga clic en Guardar

Nota:Si todos los certificados de confianza que componen la cadena de server.crt no están presentes en la billetera, se producirá un error al agregar el certificado. Cuando se creó la billetera, los certificados de las CA más comunes (como VeriSign, GTE y Entrust) se incluyeron automáticamente. Comuníquese con su autoridad certificadora si necesita agregar su certificado y guarde el archivo provisto como ca.crt en el directorio de la billetera en formato base64. Otra opción es seguir las instrucciones que se dan a continuación para crear ca.crt a partir de su certificado de servidor (server.crt). Si su autoridad de certificación proporcionó un certificado intermedio (para completar la cadena), guarde el archivo proporcionado como intca.crt en un formato Base64, deberá importarlo a Oracle Wallet Manager antes de importar el servidor.crt. Los certificados que constan de varias partes (como el tipo P7B) también entrarían en esta categoría

Creación de su Certificado de Autoridad de Certificación

Para crear ca.crt

- Copie tech.crt a su PC (si es necesario) usando uno de los siguientes métodos:

ftp (en modo binario) tech.crt a su PC, copie el contenido de server.crt y péguelo en el bloc de notas de la PC. Guarde el archivo como servidor.crt

- Haga doble clic en server.crt para abrirlo con la extensión Cyrpto Shell.

- En la pestaña Ruta de certificación, haga clic en la primera línea (superior) y luego en Ver certificado.

- En la pestaña Detalles, haga clic en Copiar a archivo, esto iniciará el asistente de exportación.

- Haga clic en Siguiente para continuar.

- Seleccione X.509 codificado en Base64 (.CER) y haga clic en Siguiente.

- Haga clic en Examinar y navegue hasta el directorio de su elección.

- Ingrese ca.crt como nombre y haga clic en Aceptar para exportar el certificado.

- Cerrar el asistente.

- Copie ca.crt nuevamente en el directorio de su billetera (si es necesario) usando uno de los siguientes métodos:

ftp (en modo binario) ca.crt en el directorio de la cartera de su aplicación, copie el contenido de ca.crt y péguelo en un archivo nuevo en el directorio de la cartera de su aplicación mediante un editor de texto. Guarde el archivo como ca.crt

Si hay un certificado intermedio, expórtelo también usando la misma técnica

Pasos detallados para importar el certificado con capturas de pantalla

owm &

Luego haga clic en billetera -> abrir

Haga clic en sí

Ingrese la ruta completa del directorio de la billetera

Ingrese la contraseña de la billetera

Operaciones ahora:Importar certificado de usuario

Alternativamente, también puede agregar el certificado usando el comando orapki

monedero orapki añadir \

-monedero . \

-certificado_confiable \

-certificado ca.crt \

-pwd

monedero orapki añadir \

-monedero . \

-certificado_de_confianza \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Paso importante

Si necesita importar el certificado CA, también deberá agregar el contenido del archivo ca.crt al archivo b64InternetCertificate.txt ubicado en el directorio 10.1.2 ORACLE_HOME/sysman/config:

$ gato ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Si también se le proporcionó un certificado intermedio (intca.crt), también deberá agregarlo a b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Paso 6

Modificar la billetera OPMN

- Navegue al directorio $INST_TOP/certs/opmn.

- Cree un nuevo directorio llamado BAK.

- Mueva los archivos ewallet.p12 y cwallet.sso al directorio BAK que acaba de crear.

- Copie los archivos ewallet.p12 y cwallet.sso del directorio $INST_TOP/certs/Apache al directorio $INST_TOP/certs/opmn.

Paso 7

Actualice el archivo Cacerts de JDK

Oracle Web Services requiere que el Certificado de la Autoridad Certificadora que emitió su certificado de servidor (ca.crt del paso anterior) esté presente en el archivo cacerts de JDK. Además, algunas funciones de XML Publisher y BI Publisher requieren que esté presente el certificado del servidor (server.crt del paso anterior).

Siga estos pasos para asegurarse de que se cumplan estos requisitos:

- Navegue al directorio $OA_JRE_TOP/lib/security.

- Haga una copia de seguridad del archivo cacerts existente.

- Copie sus archivos ca.crt y server.crt en este directorio y emita el siguiente comando para asegurarse de que cacerts tenga permisos de escritura:

$ chmod u+w cacerts

Paso 8

Actualizar el archivo de contexto

Utilice E-Business Suite – Editor de contexto de Oracle Applications Manager (OAM) para cambiar las variables relacionadas con SSL como se muestra en esta tabla:

| Variables relacionadas con SSL en el archivo de contexto | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | igual que s_webssl_port |

| s_webssl_port | no aplicable | el valor predeterminado es 4443 |

| s_https_listen_parámetro | no aplicable | igual que s_webssl_port |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

Paso 9:ejecutar la configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Artículos relacionados

Configuración automática

Pasos para ejecutar la configuración automática en la aplicación R12, incluida la base de datos y el nivel de la aplicación

ubicación de las plantillas de configuración automática de las aplicaciones de Oracle y cómo personalizar la plantilla para los archivos de configuración automática

Paso 10:reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Pasos que se deben seguir al optar por el terminador SSL con las aplicaciones de Oracle R12

No es necesario crear e instalar un certificado en el servidor web. El certificado se instalará en el terminador SSL. En este caso, solo tenemos que configurar el parámetro del archivo de contexto que se indica a continuación

| Cambios al usar un acelerador SSL | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | valor del puerto de interfaz externo del Acelerador SSL |

| s_webentryhost | igual que s_webhost | Nombre de host del acelerador SSL |

| s_webentrydominio | igual que s_domainname | Nombre de dominio del acelerador SSL |

| s_enable_sslterminator | # | elimine el '#' para usar ssl_terminator.conf en entornos terminados en ssl |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

Ejecutar configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Pasos para el cifrado de extremo a extremo con la configuración Pass Through en Load Balancer

1) Deben ejecutarse todos los pasos dados para un solo servidor web.

2) El certificado debe crearse con el nombre del balanceador de carga

3) Podemos ejecutar los pasos del certificado en un nodo y luego copiar todos los pasos a los otros nodos

Cambios de valor de contexto

| Variables relacionadas con SSL en el archivo de contexto | ||

| Variable | Valor no SSL | Valor SSL |

| protocolo_s_url | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual que s_webport | igual que s_webssl_port |

| s_webssl_port | no aplicable | el valor predeterminado es 4443 |

| s_https_listen_parámetro | no aplicable | igual que s_webssl_port |

| s_login_page | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

| s_external_url | url construida con protocolo http y s_webport | url construida con protocolo https y s_webssl_port |

Ejecutar configuración automática

La configuración automática se puede ejecutar mediante el script adautocfg.sh en el directorio de nivel de aplicación $ADMIN_SCRIPTS_HOME.

Reiniciar los servicios de nivel de aplicación

Utilice la secuencia de comandos adapcctl.sh en el directorio $ADMIN_SCRIPTS_HOME para detener y reiniciar los servicios Apache de nivel de aplicación.

Configuración de la base de datos requerida

Los productos de Oracle como Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore y Pricing acceden a datos a través de Internet en modo de conexión HTTP o HTTPS. La implementación de SSL para Oracle Database Server (que actúa como un cliente que envía solicitudes al servidor web) utiliza Oracle Wallet Manager para configurar una billetera Oracle.

Nota:Este es un requisito obligatorio para las páginas de escaparate de Oracle iStore cuando el nivel web también está habilitado para SSL.

Para habilitar la solicitud del cliente HTTPS desde la base de datos a través de UTL_HTTP, debe establecer un almacén de confianza en formato de billetera. No necesita un certificado de servidor para esta billetera. Solo necesita importar el certificado de CA raíz para las CA raíz que son el ancla de confianza para los sitios a los que necesita UTL_HTTP para conectarse.

1) Después de configurar su entorno para el nivel de la base de datos, navegue hasta el directorio $ORACLE_HOME/appsutil.2)Cree un nuevo directorio de billetera llamado:wallet

3)Navegue hasta el directorio de billetera recién creado.

4) Abra Wallet Manager como un proceso en segundo plano:

owm &

5) En el menú de Oracle Wallet Manager, vaya a Wallet -> New.

Responda NO a:Su directorio de billetera predeterminado no existe ¿Desea crearla ahora?

La pantalla de la nueva billetera ahora le pedirá que ingrese una contraseña para su billetera.

Haga clic en NO cuando se le solicite:

Se ha creado una nueva billetera vacía. ¿Desea crear una solicitud de certificado en este momento?6) Si necesita importar ca.crt:

En el menú de Oracle Wallet Manager, vaya a Operaciones -> Importar certificado de confianza.

Haga clic en Aceptar.

Haga doble clic en ca.crt para importarlo.7) Guarde la billetera:

En el menú de Oracle Wallet Manager, haga clic en Wallet.

Verifique que la casilla Inicio de sesión automático esté marcada.

Haga clic en Guardar .

Para probar que la billetera está correctamente configurada y accesible, inicie sesión en SQLPLUS como usuario de la aplicación y ejecute lo siguiente:SQL>select utl_http.request('[dirección de acceso]', '[dirección de proxy]' , 'archivo:[ruta completa al directorio de la billetera]', nulo) from dual;

donde:

‘[dirección de acceso]’ =la URL de su portal de instalación rápida de E-Business Suite.

'[dirección de proxy]' =la URL de su servidor proxy, o NULL si no usa un servidor proxy.

‘file:[ruta completa al directorio de la billetera]’ =la ubicación de su directorio de la billetera (no especifique los archivos reales de la billetera).

El parámetro final es la contraseña de la billetera, que está configurada como nula de forma predeterminada.

Enlaces relacionados

Habilitación de SSL o TLS en Oracle E-Business Suite versión 12 (Doc ID 2143099.1)

Cómo encontrar componentes R12 Versión

40 Pregunta de Adpatch que todo DBA debe saber

comando awk

Comando Keytool