El último panorama de riesgos de datos

Los datos empresariales continúan cambiando rápidamente en forma, tamaño, uso y residencia. Rara vez permanece en construcciones aisladas, limitadas a ciertas unidades de negocios o sin ser tocadas por el mundo exterior. Los datos ahora cruzan libremente los umbrales concebidos anteriormente que limitan el potencial comercial. Flota en la nube, se propaga entre las unidades de negocio y fluye por todas partes.

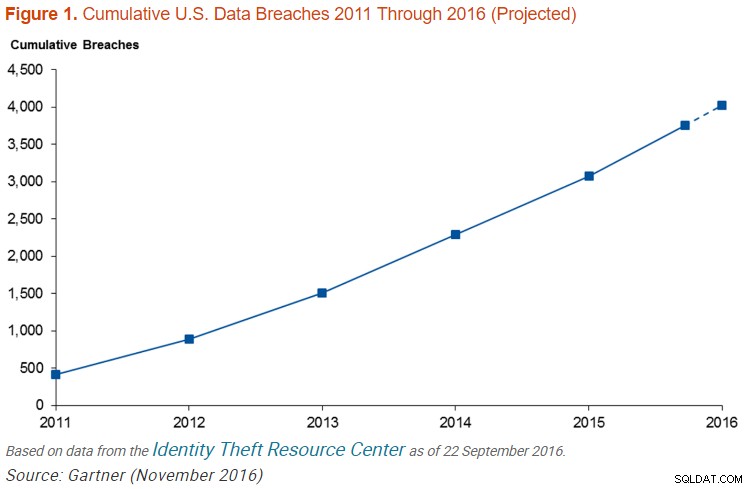

Pero a pesar de todo el cambio y la oportunidad que representan los datos, una vez que se crean o recopilan, están bajo amenaza de ataque y uso indebido. Con el número de violaciones de datos reportadas duplicándose en los últimos diez años, y quinientos millones de registros expuestos el año pasado, nuestra confianza en la información está cada vez más amenazada por la falta de seguridad.

Con la exposición de los datos personales a escala industrial, el crecimiento de la legislación sobre privacidad de datos era inevitable. Las empresas y agencias gubernamentales que recopilan y manejan información de identificación personal (PII) ahora deben cumplir con el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) y los requisitos de la Ley de portabilidad y responsabilidad de seguros médicos (HIPAA) en los Estados Unidos, el Reglamento general de protección de datos (GDPR ) en Europa, y muchas leyes de seguimiento internacionales y locales como POPI en Sudáfrica, KVKK en Turquía y la Ley de Privacidad del Consumidor de California (CCPA).

Las violaciones de datos también conllevan costos explícitos. The Ponemon Institute Costo de una violación de datos Estudiar descubrió que el costo promedio por registro comprometido es de aproximadamente $ 150 en 2019. El estudio eleva el riesgo de tener 10,000 registros robados o perdidos por encima del 26 %. Por lo tanto, tiene una probabilidad de uno en cuatro de perder 10,000 registros. ¿Te arriesgarías si pudieras usar la tecnología para prevenirlo?

Las organizaciones atrapadas en viejos modelos operativos y mentalidades no reconocen la importancia de los protocolos de seguridad en toda la empresa. Para mejorar, deben abordar su necesidad de lo que Gartner llama Gobierno de seguridad de datos y, por lo tanto, proteger la información en eventos estructurados y coordinados, no como una ocurrencia tardía o una reparación después de una infracción.

¿Qué es la gobernanza de la seguridad de los datos?

Gartner define el gobierno de la seguridad de los datos (DSG) como "un subconjunto del gobierno de la información que se ocupa específicamente de proteger los datos corporativos (tanto en bases de datos estructuradas como en formularios basados en archivos no estructurados) a través de políticas y procesos de datos definidos".

Tú defines las políticas. Tú defines los procesos. No existe una solución única para DSG. Además, no existe un único producto que satisfaga todas las necesidades de DSG. Debe mirar sus datos y sopesar qué áreas tienen la mayor necesidad y la mayor importancia para su empresa. Usted toma el gobierno de datos en sus propias manos para evitar un desastre. Recuerda que tu información es tu responsabilidad.

Si bien existen múltiples vías para proteger los datos (lógicos, físicos y humanos), tres métodos de software principales que los clientes de IRI emplean con éxito son la clasificación, el descubrimiento y la desidentificación (enmascaramiento) de PII y otros datos considerados confidenciales.

Clasificación de datos

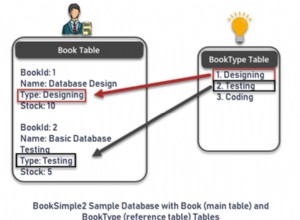

Para encontrar y proteger datos específicos en riesgo, primero deben definirse en categorías o grupos con nombre. Los datos así clasificados pueden catalogarse no solo por su nombre y atributos (por ejemplo, SSN de EE. UU., 9 números), sino también sujetos a validación computacional (para distinguirlos de otras cadenas de 9 dígitos) y atribución de confidencialidad (secreto, confidencial, etc. .).

Además de esas asignaciones, las clases de datos o los grupos de clases se pueden caracterizar por su ubicación y/o cómo se deben encontrar (método/s de búsqueda) si se desconoce su ubicación. También es posible la asignación global de una función de remediación o enmascaramiento, de modo que la desidentificación se pueda llevar a cabo de manera consistente para todos los miembros de la clase, independientemente de su ubicación, preservando su integridad referencial.

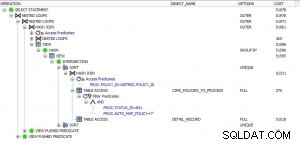

Descubrimiento de datos

Para encontrar datos confidenciales, se pueden ejecutar funciones de búsqueda que pueden o no estar asociadas con clases de datos. Los ejemplos de técnicas de descubrimiento incluyen búsquedas RegEx o Expresión regular compatible con Perl (PCRE) a través de bases de datos o archivos, algoritmos de coincidencia difusos (sonidos), ruta especial o lógica de filtrado de columna, reconocimiento de entidad nombrada (NER), reconocimiento facial, etc.

También es posible aprovechar el aprendizaje automático en el proceso de reconocimiento. IRI admite el aprendizaje automático semisupervisado en la creación de modelos NER, por ejemplo, en su producto DarkShield (abajo).

Desidentificación de datos

Una de las formas de reducir, e incluso anular, el riesgo de filtraciones de datos es enmascarar los datos en reposo o en movimiento, con funciones a nivel de campo que los protegen pero aún se pueden utilizar hasta cierto punto.

Según el analista de Gartner Marc Meunier, "Cómo está evolucionando el enmascaramiento de datos para proteger los datos de personas internas y externas:"

Adoptar el enmascaramiento de datos ayuda a las organizaciones a aumentar el nivel de garantía de seguridad y privacidad de sus datos confidenciales, ya sea información de salud protegida (PHI), información de identificación personal (PII) o propiedad intelectual (PI). Al mismo tiempo, el enmascaramiento de datos ayuda a cumplir con los requisitos de cumplimiento de normas y reglamentos de seguridad y privacidad.

La mayoría de las empresas, ya sea en virtud de reglas internas o leyes de privacidad de datos, han hecho, ahora o pronto harán que el enmascaramiento de datos sea un elemento central de su estrategia de seguridad general.

Soluciones de software probadas

IRI proporciona soluciones de enmascaramiento de datos estáticos y dinámicos para bases de datos, archivos planos, mainframe propietario y fuentes de aplicaciones heredadas, y plataformas de big data (Hadoop, NoSQL, Amazon, etc.) en su producto FieldShield o plataforma Voracity, así como datos en riesgo en Excel a través de CellShield.

Para datos en fuentes semiestructuradas y no estructuradas como bases de datos NoSQL, archivos de texto de forma libre y registros de aplicaciones, documentos de MS Office y .PDF, además de archivos de imagen (incluso rostros), puede usar DarkShield para clasificarlos, descubrirlos y desidentificarlos. .

En estos productos de "escudo", puede usar funciones como desenfoque, eliminación, cifrado, redacción, seudonimización, hashing y tokenización, con o sin la capacidad de revertir esas funciones. Voracity, que incluye esos productos, también incluye el enmascaramiento de datos en las operaciones de integración y migración de datos, así como la federación de datos (virtualización), la generación de informes y la disputa de datos para operaciones analíticas.

Las funciones integradas de descubrimiento de datos, clasificación, gestión de metadatos y registro de auditoría facilitan las evaluaciones automáticas y manuales de la reidentificación de los registros afectados. Visite www.iri.com/solutions/data-masking y www.iri.com/solutions/data-governance para obtener más información, y comuníquese con su representante de IRI si necesita ayuda para crear o hacer cumplir su marco DSG a través de un enfoque centrado en datos o enfoque de seguridad 'startpoint'.