SQL, abreviatura de Structured Query Language, es uno de los lenguajes de programación más comunes utilizados para la gestión de bases de datos relacionales. La mayoría de los sistemas de bases de datos como Oracle, MS Access, Informix, MySQL utilizan SQL como lenguaje de gestión de bases de datos.

Sin embargo, la aplicación desenfrenada de SQL en el mundo en línea también genera muchas infracciones de seguridad cibernética, comúnmente conocidas como ataques de inyección de SQL. Estos ataques son posibles debido a vulnerabilidades del sistema y medidas de seguridad deficientes. Afortunadamente, se pueden evitar con codificación segura practicas ¡En esta guía, le mostraremos cómo hacer exactamente eso!

¿Qué es un ataque de inyección SQL?

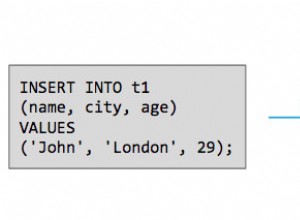

La inyección de SQL es una de las técnicas de piratería de bases de datos más comunes que existen. Esencialmente tiene que ver con permitir la entrada de usuarios externos en los sitios web. Los atacantes insertan consultas SQL en formularios de entrada que luego son manejados por la base de datos SQL.

Esto significa que la entrada generada por el usuario puede interactuar directamente con la base de datos subyacente, y las personas con malas intenciones pueden abusar de este sistema consultando la base de datos directamente con datos de entrada maliciosos.

Tratemos de formular una hipótesis con una analogía. Suponga que tiene un vehículo autónomo que funciona según la entrada del usuario, como se muestra a continuación.

"Conduce hasta [DESTINATION_NAME] y detente si [CIRCUMSTANCES]".

Ahora, un usuario normal ingresaría normalmente los dos argumentos en el escenario antes mencionado, algo similar al ejemplo a continuación.

"Conduce a la tienda y deténgase si hay personas en el camino .”

La inyección de SQL funciona de tal manera que manipula la entrada del usuario y, en consecuencia, abusa del sistema. Una persona con intenciones maliciosas podría ingresar argumentos de entrada como el que se muestra a continuación.

"Conduce a la tienda e ignorar el resto de este campo de entrada y deténgase si hay personas en el camino .”

De esta manera, podrían eludir los requisitos de entrada y engañar al sistema. Se aplica exactamente el mismo método para realizar un ataque de inyección SQL en un sitio web.

Por ejemplo, considere un formulario de inicio de sesión con campos de entrada para el nombre de usuario y la contraseña de la persona. Pueden interactuar directamente con la base de datos a través de sus datos de entrada y aprovechar dichas vulnerabilidades.

Consecuencias de la inyección SQL

Habiendo cubierto algunos aspectos básicos sobre lo que es la inyección de SQL, hablemos de sus implicaciones y consecuencias. En nuestro ejemplo intuitivo, demostramos una falla posiblemente fatal en sitios web vulnerables basados en SQL. Dichos defectos pueden tener consecuencias devastadoras, algunas de las cuales se enumeran a continuación.

– Robo de información privada como pasaportes, tarjetas de crédito, registros hospitalarios

– Uso malicioso de la información personal del usuario, como detalles de inicio de sesión, como nombres de usuario, contraseñas

– Pérdida o manipulación de datos importantes

– Corrupción de la base de datos que conduce a un sistema completamente comprometido

Y eso solo cubre algunos posibles resultados de un ciberataque.

Como puede ver, los ataques de inyección SQL pueden ser absolutamente catastróficos para los sitios web, y su prevención es de suma importancia cuando se trata de la administración de bases de datos SQL y la seguridad del código en general.

Prevención de ataques de inyección SQL

Estas son algunas de las mejores técnicas de prevención de inyección SQL que pueden garantizar la seguridad total de su sitio web.

1. Parametrización de Consultas

El primer paso para garantizar la seguridad del código es parametrizar las consultas que se envían a la base de datos. El concepto básico es precompilar una línea de código en SQL, a la que luego le proporcionarás los parámetros necesarios para que se ejecute.

Esta técnica de codificación hace que la entrada generada por el usuario se cite automáticamente, por lo que es imposible provocar un cambio en la intención. Como debería poder ver, las consultas parametrizadas tienen una importancia primordial para proteger cualquier sitio web con una base de datos SQL.

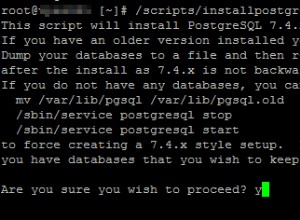

Ahora que hemos cubierto el concepto básico de consultas parametrizadas, profundicemos en cómo puede implementarlo en su sitio web. La primera opción es usar la extensión MySQLi. Este método permite al usuario crear declaraciones preparadas o consultas parametrizadas y las ejecuta en dos pasos.

En la “etapa de preparación”, se envía una plantilla del extracto a la base de datos. Luego, el servidor de la base de datos verifica la sintaxis de la plantilla recibida e inicializa los recursos internos que se utilizarán más adelante.

La "etapa de ejecución" consiste en que el cliente vincula los valores de los parámetros y los envía al servidor de la base de datos. La instrucción finalmente se ejecuta utilizando los valores de los parámetros vinculados junto con los recursos internos preparados previamente.

Otra opción por la que puede optar en lugar de MySQLi es PHP Data Objects (posible gracias a PHP 5.1). PHP Data Objects, o PDO, utiliza métodos que esencialmente simplifican el concepto de consultas parametrizadas. Además, dado que utiliza varias bases de datos en lugar de solo MySQL, su código se vuelve más portátil y más fácil de leer.

2. Uso de procedimientos almacenados

El siguiente en nuestra lista de métodos para mejorar la seguridad del código son los procedimientos almacenados. Los desarrolladores pueden optimizar su código escribiendo código en forma de procedimientos que se almacenan para su uso posterior. Un procedimiento es básicamente una unidad lógica de código con varias declaraciones que se ejecutan una tras otra.

A través de este método, se puede crear un plan de ejecución. Además, la ejecución posterior de las declaraciones en un procedimiento asegura que se parametrizan automáticamente. Los procedimientos almacenados le permiten llamarlos cuando quiera ejecutar una consulta en lugar de tener que escribirla muchas veces.

Los procedimientos almacenados optimizan el código y aumentan la seguridad y la eficiencia general del programa. Se consideran una buena práctica de programación en general y no se limitan solo a la protección contra ataques de inyección SQL.

3. Validación de entrada

La validación de entrada gira en torno a verificar si la entrada ingresada por el usuario es legítima o no. El proceso de validación verifica el tipo de entrada (enteros, caracteres, cadenas, etc.), el formato, la longitud y mucho más.

De esta forma, la consulta que se envía al servidor de la base de datos se comprueba primero si cumple o no con los criterios de validación. Al usar la validación de entrada, los desarrolladores pueden asegurarse de que no se inserten comandos en la entrada. Esta técnica elimina todo tipo de artimañas y los piratas informáticos no pueden aprovechar las posibles lagunas a través de su entrada.

Además de los formularios de entrada, como los campos de nombre de usuario y contraseña, también debe tener en cuenta la validación de la entrada a través de datos estructurados (nombre, ingresos, edad, código postal, respuesta a la encuesta). Además, cuando el usuario encuentra conjuntos fijos de valores, como listas desplegables, la entrada debe coincidir exactamente con las opciones ofrecidas.

4. Revocación de privilegios de administrador

Conectar la aplicación de uno a la base de datos con acceso de root solo debe hacerse como último recurso. Por ejemplo, si los piratas informáticos han tomado el control de su servidor, es hora de permitirse privilegios de administrador para deshacerse de ellos. Además, cuanto mayor sea el número de aplicaciones que utilizan el servidor, mayor es el riesgo de infiltración.

Es una buena práctica optar por la opción con menos privilegios posible para evitar la inyección de SQL. Por lo tanto, debe establecer los derechos y privilegios de usuario de forma adecuada.

En Conclusión

En este artículo tratamos de explicar los ataques de inyección SQL y sus consecuencias. También tratamos de cubrir las cuatro medidas preventivas más importantes que puede usar para protegerse a sí mismo y a su aplicación de todo tipo de vulnerabilidades y ataques. Estas medidas garantizan no solo la prevención de inyección SQL, sino también la seguridad del código en general. Entonces, ¡hágalos parte de su proceso de desarrollo!