MySQL es conocido por ser fácil de usar y muy seguro. Es por eso que es la opción número uno para muchas organizaciones, incluidas las marcas más importantes como Facebook, Google, Uber y YouTube. Debido a que es de código abierto, es libre de usar y modificar incluso con fines comerciales. Pero aunque puede ser muy seguro, las funciones de seguridad no siempre se utilizan correctamente.

Los ciberdelincuentes son buenos para encontrar formas de explotar a las masas. Los ataques de ransomware han penetrado en todo, desde ciudades, escuelas y hospitales hasta empresas grandes y pequeñas. Las víctimas son engañadas para permitir que programas maliciosos ingresen a sus sistemas, donde esos programas bloquean archivos hasta obtener un rescate. Las organizaciones de todo tipo que utilizan MySQL y otros sistemas de gestión de bases de datos corren el riesgo de sufrir ataques.

Apuntar a los establecimientos cívicos además de las empresas es un movimiento inteligente para los ciberdelincuentes porque nuestra sociedad se derrumbará sin ellos. Sabiendo esto, los piratas informáticos aprovechan las vulnerabilidades de MySQL para ganar dinero con objetivos que no tienen margen para rechazar el rescate.

El ransomware es una industria lucrativa para un ciberdelincuente, especialmente porque seguimos confiando en la tecnología para almacenar todo tipo de datos en todos los sectores. El año pasado, algunos de los ataques de ransomware más dañinos explotaron con éxito objetivos por billones de dólares. Es más importante que nunca proteger su base de datos de accesos no deseados.

Ataques de ransomware

En 2020, la cantidad promedio de rescate exigida en los ataques de ransomware alcanzó los $170 000 por incidente en el tercer trimestre. Aunque los delincuentes suelen cumplir su palabra y restaurar los datos una vez que se ha pagado el rescate, aún es imposible saber si sus datos están completamente seguros después de sufrir un ataque.

Tales ataques se han vuelto más esperados desde que Covid cambió nuestro panorama digital. Los trabajadores remotos y las empresas se vieron obligados a confiar en herramientas de proyectos basadas en la nube y otros tipos de bases de datos en línea para colaborar con otros miembros del equipo, clientes y contratistas. Y aunque este tipo de herramientas permiten a los gerentes establecer permisos de control para el equipo, estas medidas no son suficientes.

Para complicar aún más las cosas, cada vez más personas de todos los niveles de experiencia digital están utilizando herramientas de colaboración en línea, y la mayoría de ellos aún no son expertos en seguridad. Con tanta información proveniente de diferentes canales, puede ser difícil incluso para los usuarios más competentes definir si los datos provienen de una fuente legítima.

Es por eso que los ciberdelincuentes se han estado aprovechando del miedo y la desinformación que rodea a la pandemia. Han estado circulando enlaces maliciosos incrustados en cosas como correos electrónicos falsos de los CDC. Se aprovechan de las preocupaciones relacionadas con la pandemia al tergiversarse con diseños y logotipos muy convincentes para engañar a los destinatarios y permitir que los estafadores accedan directamente a sus computadoras.

En 2021, los grupos de piratas informáticos se están volviendo aún más sofisticados y esquivos en sus tácticas. La criptomoneda es un formato popular para los rescates. Las capacidades de rastreo criptográfico son bastante nuevas y es mucho más difícil atrapar a los ciberdelincuentes. Los datos privados se convierten en un bien cada vez más valioso.

POR FAVOR_LEE_ME

Uno de los ataques más elusivos y peligrosos del año pasado, ahora conocido como PLEASE_READ_ME, ha cambiado la forma en que pensamos sobre la escala y las capacidades de la tecnología de ransomware. La mayoría de los ataques de ransomware están dirigidos a entidades específicas que tienen mucho que perder. Este tipo de ataque dirigido generalmente está bien planificado y se ejecuta sin problemas, lo que obliga a las víctimas a pagar mucho dinero para evitar que se subasten los datos privados.

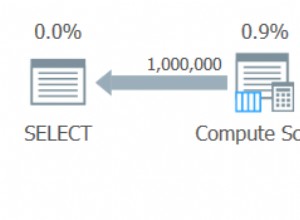

El ataque PLEASE_READ_ME, por el contrario, fue un exploit más oportunista. Se centró en apuntar a servidores MySQL con credenciales débiles. Aunque ganaron menos dinero por víctima, una multitud de máquinas y bases de datos MySQL fueron pirateadas con scripts automatizados. Los ataques ni siquiera utilizaron malware (solo un script).

A fines de 2020, hubo un total de 250,000 bases de datos robadas en estos ataques y vendidas en la web oscura. Se pidió a las víctimas que pagaran 0,08 BTC (la moneda de Bitcoin) para restaurar sus bases de datos, sumando casi $4350 al tipo de cambio actual de Bitcoin.

Este ataque sin precedentes ha puesto nerviosos a los usuarios de MySQL. Hemos aprendido que nadie está a salvo y debemos asegurarnos de que las credenciales estén seguras.

Protección de bases de datos MySQL

A la luz del asombroso éxito de PLEASE_READ_ME y otros ataques de ransomware basados en credenciales débiles, los ataques de SQL son una de las formas más comunes de ciberataques. Es hora de asegurarse de que sus bases de datos estén protegidas contra la extorsión.

Estos son algunos pasos que puede seguir para fortalecer la seguridad de sus credenciales y bases de datos:

Implementar un administrador de contraseñas

Muchas herramientas de administración de seguridad pueden ayudar con el monitoreo automatizado de la base de datos y los protocolos de seguridad. Por supuesto, cada usuario debe crear una contraseña única, pero no es suficiente. Utilice el sistema de administración de contraseñas que requerirá cambiar cada contraseña con regularidad.

Por ejemplo, implemente los requisitos de la contraseña, como la cantidad de dígitos, la presencia de caracteres especiales, etc. Luego, solicite la actualización de esta contraseña cada 60 días a una nueva contraseña que no se haya utilizado en el pasado. Esto puede ayudar a que los usuarios de su base de datos rindan cuentas y complicar las tareas incluso para los ciberdelincuentes experimentados.

Usar el principio de privilegio mínimo

El principio de privilegio mínimo significa que solo debe otorgar a los usuarios acceso a los archivos que necesitan para completar las tareas que se les exigen. En otras palabras, no todos los empleados necesitan acceso total a todas las bases de datos que administra. Utilice la administración del servidor SQL para controlar quién tiene acceso a qué.

Muchas herramientas gestionan la administración de bases de datos. No tiene que hacer el arduo esfuerzo de realizar un seguimiento de los nombres de usuario, las contraseñas, los permisos y las asignaciones por su cuenta. Al bloquear ciertas partes de la base de datos, no solo hace que un ataque sea menos dañino, sino que también facilita el seguimiento y la identificación de la vulnerabilidad si se produjo la infracción.

Incorpore modelos de seguridad de confianza cero

Un modelo de confianza cero asume que no se puede confiar en ninguna identidad. Por lo tanto, todos los usuarios requieren autenticación antes de obtener acceso a los datos y otros recursos. Además de no confiar en los usuarios humanos, es fundamental mantener las máquinas con los mismos estándares de confianza cero.

La tecnología de automatización es una inversión fantástica para que las empresas de todo tipo aumenten la eficiencia, pero confiar en las identidades de las máquinas puede plantear problemas graves. El uso de un programa de monitoreo en tiempo real y el seguimiento de las identidades de los usuarios y su acceso y privilegios asociados son esenciales para mantener una política efectiva de confianza cero.

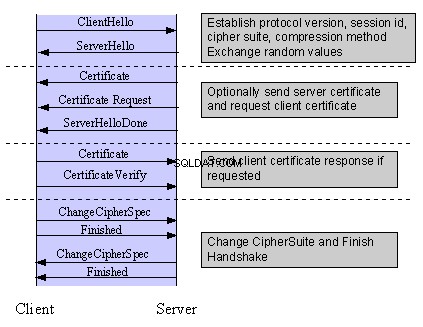

Cifrado SSL y TLS

Los certificados Secure Sockets Layer (SSL) son un buen punto de partida cuando se trata de cifrar los datos de la empresa. Es aconsejable especificar su configuración de SSL para cada usuario.

Su base de datos debe estar encriptada, pero también es importante encriptar la red y garantizar que cualquier tercero con acceso también use protocolos de encriptación. Recuerda que estás tan seguro como tu eslabón más débil.

Vuelva a verificar que tiene habilitado SSL o su sucesor, Transport Layer Security (TLS). Pregunte también a sus proveedores externos sobre los protocolos de encriptación que tienen implementados.

Eliminar usuarios anónimos

Al realizar los pasos anteriores para aumentar la seguridad de la autenticación, también debe eliminar cualquier usuario anónimo o sin contraseña. Esto garantizará que no queden puertas abiertas para que entren piratas informáticos. Es muy fácil para un ciberdelincuente iniciar sesión en sus servidores MySQL si no necesita una contraseña.

Los ciberdelincuentes que ejecutan ataques SQL son muy conscientes de todas las vulnerabilidades del hardware y el software, y especialmente de los problemas de seguridad en la nube. Así es como se ganan la vida. Una cuenta anónima puede permitir fácilmente el acceso directo a archivos confidenciales y otros datos.

Habilitar registro de auditoría

Por último, pero no menos importante, asegúrese de tener habilitado el registro auditado. El registro de auditoría realiza un seguimiento de la hora, la fecha y la ubicación de los inicios de sesión, así como de ciertas actividades de los usuarios. Puede clasificar sus datos SQL para saber qué es información confidencial.

Este tipo de gestión de datos se vuelve crítico cuando experimenta una violación de datos o cualquier tipo de ataque cibernético. Luego puede ver cuándo y cómo el atacante accedió a su servidor y qué datos se vieron afectados. También es una buena idea tener este registro monitoreado continuamente.

Si bien la automatización es clave para la eficiencia de este proceso, también es aconsejable que una persona audite los registros y el software para asegurarse de que nada se escape.

Protégete hoy

La digitalización de la economía ha creado un caldo de cultivo para que los ciberdelincuentes encuentren formas nuevas y más dañinas de explotar a las personas y las empresas. En 2020, el costo de los rescates cibernéticos aumentó en un 336 %, y ese número aumenta todos los días. La innovación continua en tecnología conducirá inevitablemente a la innovación en la explotación y el robo de datos también.

Siempre habrá delincuentes a los que prestar atención, sin importar el tamaño de su negocio o la cantidad de datos o dinero que tenga. Los ataques de ransomware automatizados y otros ataques cibernéticos funcionan mejor cuando se lanza una red amplia. Esto significa que, para los estafadores, no siempre se trata de lograr el mayor atraco. Como hemos aprendido de las tendencias de ransomware de los últimos años, con el tiempo se acumulan una serie de ataques furtivos que cierran silenciosamente pequeñas empresas u organizaciones cívicas. Incluso cuando la pandemia se convierte en un mal recuerdo, los estafadores encontrarán otras formas de engañar a los vulnerables para que descarguen archivos maliciosos.

En la vida cotidiana, tomamos ciertas precauciones para protegernos del crimen. Nuestra actividad en Internet no debería ser diferente. Las tendencias indican que podemos esperar un aumento continuo de ataques de ransomware intentados y exitosos en el futuro. Permanecer alerta en el control de sus protocolos de seguridad y poner en práctica estos consejos reducirá en gran medida sus posibilidades de ser víctima de ataques dañinos.

Además de implementar estas pautas, hay muchas herramientas disponibles para ayudarlo con la administración de la base de datos MySQL. Utilice la automatización a su favor para mantenerse seguro y mantener un equilibrio entre seguridad y facilidad de uso.