La Ley SOx (Sarbanes-Oxley) de los Estados Unidos de 2002, aborda un amplio espectro de principios fundamentales de seguridad de la información para empresas comerciales, asegurando que sus funciones estén arraigadas y se apliquen de manera consistente, según los conceptos de CIA (Confidencialidad , integridad y disponibilidad).

El logro de estos objetivos requiere el compromiso de muchos individuos, todos los cuales deben ser conscientes; sus responsabilidades manteniendo el estado seguro de los activos de la empresa, comprendiendo las políticas, los procedimientos, los estándares, las pautas y las posibilidades de pérdidas relacionadas con sus funciones.

CIA tiene como objetivo garantizar que la alineación de la estrategia comercial, las metas, la misión y los objetivos estén respaldados por controles de seguridad, aprobados teniendo en cuenta la debida diligencia de la alta gerencia y la tolerancia a los riesgos y costos.

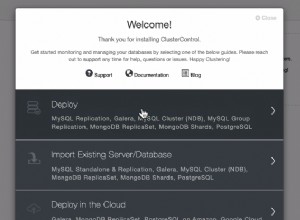

Clústeres de bases de datos PostgreSQL

El servidor PostgreSQL tiene una amplia colección de funciones que se ofrecen de forma gratuita, lo que lo convierte en uno de los DBMS (sistemas de gestión de bases de datos) más populares, lo que permite su adopción en una amplia gama de proyectos en diferentes esferas sociales y económicas. .

La principal ventaja para su adopción es la licencia de código abierto, que elimina las preocupaciones sobre la infracción de derechos de autor dentro de una organización, posiblemente causada por un administrador de TI, superando inadvertidamente la cantidad de licencias permitidas.

La implementación de la seguridad de la información para PostgreSQL (desde un contexto organizacional) no tendrá éxito sin políticas y procedimientos de seguridad cuidadosamente elaborados y aplicados de manera uniforme que cubran todos los aspectos de la planificación de la continuidad del negocio.

BCP (Planificación de Continuidad del Negocio)

El liderazgo debe estar de acuerdo antes de comenzar el programa BCP para asegurarse de que entienden los resultados esperados, así como su responsabilidad personal (financiera e incluso penal) si se determina que no usaron el debido cuidado para proteger adecuadamente la organización y sus recursos.

Las expectativas de la alta gerencia se comunican a través de políticas, desarrolladas y mantenidas por oficiales de seguridad, responsables de establecer procedimientos y cumplir con estándares, líneas de base y pautas, y de descubrir SPoF (puntos únicos de falla) que pueden comprometer el funcionamiento seguro y confiable de un sistema completo.

La clasificación de estos potenciales eventos disruptivos, se realiza mediante BIA (Business Impact Analysis), que es un enfoque secuencial de; identificar los activos y procesos de negocio, determinar la criticidad de cada uno, estimar MTD (Maximum Tolerable Downtime) en función de su sensibilidad temporal para la recuperación y, finalmente, calcular los objetivos de recuperación; RTO (Objetivo de tiempo de recuperación) y RPO (Objetivo de punto de recuperación), considerando el costo de lograr el objetivo, versus el beneficio.

Funciones y responsabilidades de acceso a datos

Las empresas comerciales suelen contratar empresas externas que se especializan en verificación de antecedentes para recopilar más información de posibles nuevos empleados, ayudar al gerente de contratación con registros de trabajo sólidos, validar títulos y certificaciones de educación, antecedentes penales y referencias. cheques.

Los sistemas operativos están desactualizados y son deficientes o las contraseñas escritas son solo algunas de las muchas formas en que personas no autorizadas pueden encontrar vulnerabilidades y atacar los sistemas de información de una organización, a través de la red o la ingeniería social.

Los servicios de terceros, contratados por la organización, también pueden representar una amenaza, especialmente si los empleados no están capacitados para utilizar los procedimientos de seguridad adecuados. Sus interacciones deben basarse en sólidos cimientos de seguridad para evitar la divulgación de información.

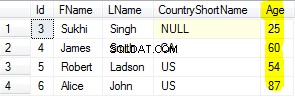

Privilegio mínimo se refiere a otorgar a los usuarios solo el acceso que necesitan para hacer su trabajo, nada más. Mientras que algunos empleados (según sus funciones laborales) tienen un mayor acceso de "necesidad de saber". En consecuencia, sus estaciones de trabajo deben ser monitoreadas continuamente y actualizadas con los estándares de seguridad.

Algunos recursos que pueden ayudar

COSO (Comité de Organizaciones Patrocinadoras de la Comisión Treadway)

Formada en 1985, para patrocinar la Comisión Nacional de Informes Financieros Fraudulentos de EE. UU. (Estados Unidos), que estudió los factores causales que conducen a informes financieros fraudulentos y produjo recomendaciones para; empresas públicas, sus auditores, la SEC (Comisión de Bolsa de Valores), otros reguladores y organismos encargados de hacer cumplir la ley.

ITIL (Biblioteca de infraestructura de tecnología de la información)

Creado por la Oficina Estacionaria del gobierno británico, ITIL es un marco compuesto por un conjunto de libros que demuestra las mejores prácticas para las necesidades específicas de TI de una organización, como la gestión de los procesos operativos centrales, los incidentes y la disponibilidad, y las consideraciones financieras.

COBIT (Objetivos de Control para Información y Tecnologías Relacionadas)

Publicado por el ITGI (IT Governance Institute), COBIT es un marco que proporciona una estructura general para los controles de TI, incluido el examen de la eficiencia, la eficacia, la CIA, la confiabilidad y el cumplimiento, en consonancia con las necesidades comerciales. ISACA (Asociación de Auditoría y Control de Sistemas de Información) proporciona instrucciones detalladas sobre COBIT, así como certificaciones reconocidas a nivel mundial, como CISA (Auditor de Sistemas de Información Certificado).

ISO/IEC 27002:2013 (Organización Internacional de Normalización/Comisión Electrotécnica Internacional)

Anteriormente conocida como ISO/IEC 17799:2005, la ISO/IEC 27002:2013 contiene instrucciones detalladas para las organizaciones, que cubren los controles de seguridad de la información, tales como; políticas, cumplimiento, controles de acceso, operaciones y seguridad de RRHH (Recursos Humanos), criptografía, gestión de incidentes, riesgos, BC (Continuidad de Negocio), activos, y muchos más. También hay una vista previa del documento.

VERIS (Vocabulario de grabación de eventos e intercambio de incidentes)

Disponible en GitHub, VERIS es un proyecto en continuo desarrollo, destinado a ayudar a las organizaciones a recopilar información útil relacionada con incidentes y compartirla de forma anónima y responsable, ampliando la VCDB (VERIS Community Database). La cooperación de los usuarios, que se traduce en una excelente referencia para la gestión de riesgos, se traduce luego en un informe anual, el VDBIR (Informe de investigación de violación de datos de Verizon).

Directrices de la OCDE (Organización para la Cooperación y el Desarrollo Económicos)

La OCDE, en cooperación con socios de todo el mundo, promueve RBC (Conducta empresarial responsable) para empresas multinacionales, asegurando la privacidad de las personas sobre su PII (Información de identificación personal) y estableciendo principios de cómo sus datos deben ser retenidos y mantenidos por las empresas.

Serie NIST SP 800 (publicación especial del Instituto Nacional de Estándares y Tecnología)

El NIST de EE. UU., ofrece en su CSRC (Centro de Recursos de Seguridad Informática), una colección de publicaciones sobre Ciberseguridad, que abarcan todo tipo de temas, incluidas las bases de datos. El más importante, desde la perspectiva de la base de datos, es el SP 800-53 Revisión 4.

Conclusión

Lograr los objetivos de SOx es una preocupación diaria para muchas organizaciones, incluso aquellas que no están limitadas a las actividades contables. Deben existir marcos que contengan instrucciones para la evaluación de riesgos y controles internos para los profesionales de seguridad de la empresa, así como software para evitar la destrucción, alteración y divulgación de datos confidenciales.