En esta publicación de blog, vamos a echar un vistazo a algunas de las características de seguridad relacionadas con OpDB de una implementación CDP Private Cloud Base. Vamos a hablar de encriptación, autenticación y autorización.

Cifrado de datos en reposo

El cifrado transparente de datos en reposo está disponible a través de la función de cifrado transparente de datos (TDE) en HDFS.

TDE ofrece las siguientes funciones:

- Cifrado de datos transparente y de extremo a extremo

- Separación de funciones entre responsabilidades criptográficas y administrativas

- Características maduras de gestión del ciclo de vida clave

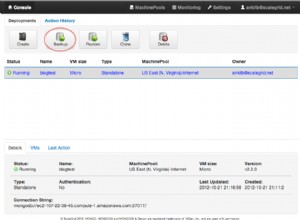

La clave maestra para cifrar los EZK en sí se puede colocar en custodia en un módulo de seguridad de hardware (HSM), como Safenet Luna, Amazon KMS o Thales nShield.

Además, nuestras implementaciones en la nube para tiendas nativas en la nube también pueden admitir la custodia de claves de cifrado con la infraestructura proporcionada por el proveedor de la nube, como AWS KMS o Azure Key Vault.

Cifrado por cable

OpDB utiliza el protocolo de seguridad Transport Layer Security (TLS) para el cifrado por cable. Proporciona autenticación, privacidad e integridad de datos entre aplicaciones que se comunican a través de una red. OpDB admite la función Auto-TLS que simplifica enormemente el proceso de habilitar y administrar el cifrado TLS en su clúster. Tanto Apache Phoenix como Apache HBase (Web UI, Thrift Server y REST Server) admiten Auto-TLS.

Servicio de administración de llaves Ranger

Ranger KMS alberga las claves de zona de cifrado (EZK) necesarias para descifrar las claves de cifrado de datos necesarias para leer el contenido descifrado de los archivos. A través de RangerKMS, los usuarios pueden implementar políticas para el acceso clave que se separan y diferencian del acceso a los datos subyacentes. Los EZK se almacenan en una base de datos segura dentro del KMS. Esta base de datos se puede implementar en un modo seguro de forma selectiva en los nodos del clúster.

Los EZK se cifran con una clave maestra que se externaliza en HSM para mayor seguridad. Las interfaces de configuración y gestión de políticas permiten la rotación de claves y el control de versiones de claves. Las auditorías de acceso en Apache Ranger admiten el seguimiento de las claves de acceso.

Descifrado

El descifrado ocurre solo en el cliente y ninguna clave de zona sale del KMS durante el proceso de descifrado.

Debido a la separación de funciones (por ejemplo, los operadores de la plataforma no pueden acceder a los datos cifrados en reposo), se puede controlar quién puede acceder al contenido descifrado en qué condiciones a un nivel muy detallado. Esta separación se maneja de forma nativa en Apache Ranger a través de políticas detalladas para limitar el acceso de los operadores a los datos descifrados.

La rotación y transferencia de claves se pueden realizar desde la misma interfaz de administración provista en Ranger KMS.

Estándares de certificación de seguridad

La plataforma de Cloudera proporciona varios de los controles de seguridad y cumplimiento clave necesarios para que las implementaciones de clientes específicos obtengan la certificación de cumplimiento de los estándares para PCi, HIPAA, GDPR, ISO 270001 y más.

Por ejemplo, muchos de estos estándares requieren el cifrado de datos en reposo y en movimiento. Nuestra plataforma proporciona de forma nativa un cifrado robusto y escalable para datos en reposo a través de HDFS TDE y datos en movimiento a través de la función Auto-TLS. También se proporciona Ranger KMS, que habilita las políticas, la gestión del ciclo de vida y la custodia de claves en HSM a prueba de manipulaciones. La custodia de claves también es compatible con la infraestructura proporcionada por el proveedor de la nube.

En combinación con otros controles AAA (Autenticación, Autorización y Auditorías) disponibles para nuestra plataforma, en una implementación de centro de datos CDP, nuestra OpDB puede cumplir con muchos de los requisitos de PCI, HIPAA, ISO 27001 y más.

Nuestras ofertas de servicios operativos también están certificadas para el cumplimiento de SOC. Para obtener más información, consulte Servicios operativos.

Autenticación

Autenticación de usuario

La plataforma de Cloudera admite las siguientes formas de autenticación de usuario:

- Kerberos

- nombre de usuario/contraseña LDAP

- SAML

- OAuth (usando Apache Knox)

Autorización

Control de acceso basado en atributos

OpDBMS de Cloudera proporciona control de acceso basado en roles (RBAC) y control de acceso basado en atributos (ABAC) a través de Apache Ranger, que se incluye como parte de la plataforma.

La autorización se puede proporcionar a nivel de celda, nivel de familia de columnas, nivel de tabla, nivel de espacio de nombres o globalmente. Esto permite flexibilidad en la definición de funciones como administradores globales, administradores de espacios de nombres, administradores de tablas o incluso mayor granularidad o cualquier combinación de estos ámbitos.

Apache Ranger proporciona el marco centralizado para definir, administrar y administrar las políticas de seguridad de manera consistente en todo el ecosistema de big data. Las políticas basadas en ABAC pueden incluir una combinación de asunto (usuario), acción (por ejemplo, crear o actualizar), recurso (por ejemplo, tabla o familia de columnas) y propiedades ambientales para crear una política detallada para la autorización.

Apache Ranger también proporciona algunas funciones avanzadas como zonas de seguridad (división lógica de las políticas de seguridad), políticas de denegación y período de caducidad de la política (configuración de una política que está habilitada solo por tiempo limitado). Estas características, en combinación con otras características descritas anteriormente, crean una base sólida para definir políticas de seguridad de OpDBMS efectivas, escalables y administrables.

Para entornos de OpDB a gran escala, se pueden usar atributos descriptivos para controlar con precisión el acceso a OpDBMS mediante un conjunto mínimo de políticas de control de acceso. Los siguientes son atributos descriptivos:

- Grupo de Active Directory (AD)

- Etiquetas o clasificaciones basadas en Apache Atlas

- ubicación geográfica y otros atributos de los sujetos, recursos y propiedades del entorno

Una vez definidas, las políticas de Apache Ranger también se pueden exportar/importar a otro entorno OpDBMS que requiere el mismo control de acceso con un esfuerzo mínimo.

Este enfoque permite que el personal de cumplimiento y los administradores de seguridad definan políticas de seguridad precisas e intuitivas requeridas por regulaciones, como GDPR, en un nivel detallado.

Autorización del administrador de la base de datos

Apache Ranger proporciona un control detallado para permitir la administración específica de bases de datos mediante políticas o esquemas específicos, como mecanismos de concesión y revocación. También proporciona un mapeo de permisos detallado para usuarios y grupos específicos. Eso hace posible autorizar DBA para recursos específicos (columnas, tablas, familias de columnas, etc.) con solo los permisos necesarios.

Además, cuando las capacidades de TDE se utilizan para cifrar datos en HDFS, los administradores u operadores pueden bloquearse selectivamente para que no puedan descifrar datos. Esto se logra con políticas específicas de acceso a claves, lo que significa que, aunque pueden realizar operaciones administrativas, no pueden ver ni cambiar los datos cifrados subyacentes porque no tienen acceso a claves.

Detectar y bloquear el uso no autorizado

Varios de los motores de consulta de Cloudera tienen vinculación de variables y compilación de consultas, lo que hace que el código sea menos vulnerable a la entrada del usuario y evita las inyecciones de SQL. Las pruebas de penetración dinámicas y los escaneos de códigos estáticos se realizan en toda nuestra plataforma para detectar la inyección de SQL y otras vulnerabilidades para cada versión orientada al cliente y se corrigen en cada componente.

El uso no autorizado se puede bloquear mediante políticas adecuadas utilizando el marco de seguridad integral de Apache Ranger.

Modelo de privilegios mínimos

Apache Ranger proporciona un comportamiento de denegación predeterminado en OpDB. Si un usuario no tiene permiso otorgado explícitamente por ninguna política para acceder a un recurso, se le niega automáticamente.

Las operaciones privilegiadas explícitas deben estar autorizadas por políticas. Los usuarios privilegiados y las operaciones se asignan a roles específicos.

Las funciones de administración delegada también están disponibles en Apache Ranger para proporcionar operaciones y administración de privilegios explícitos para grupos de recursos específicos a través de políticas.

Conclusión

Esta fue la Parte 1 de la publicación del blog Seguridad operativa de la base de datos. Examinamos varias funciones y capacidades de seguridad que ofrece OpDB de Cloudera.

Para obtener más información sobre las funciones y capacidades relacionadas con la seguridad de OpDB de Cloudera, ¡pronto publicaremos una publicación de blog de la Parte 2!

Para obtener más información sobre la oferta de base de datos operativa de Cloudera, consulte Base de datos operativa de Cloudera.