Al principio de la película "La Comunidad del Anillo", el mago Gandalf le hace esta pregunta al héroe Frodo:"¿Es secreto? ¿Es seguro?” Puede que no tengamos un anillo mágico que proteger, pero nos hacemos la misma pregunta. Pero estamos hablando de información.

Esta es la segunda de una serie de varias partes sobre cómo aplicar los principios y técnicas de seguridad de la información como parte del modelado de datos. Esta serie utiliza un modelo de datos simple diseñado para administrar clubes no comerciales como ejemplo de enfoques de seguridad. En artículos posteriores, abordaremos el modelado para controles de acceso detallados, auditorías, autenticación y otros aspectos clave de la implementación de bases de datos seguras.

En el primer artículo de esta serie, aplicamos algunos controles de acceso simples a nuestra base de datos de administración de clubes. Obviamente, hay más que solo proporcionar controles de acceso al agregar fotos. Profundicemos en nuestro modelo de datos y encontremos lo que debe protegerse. En el camino, descubriremos que nuestros datos tienen más información que la que hemos incluido hasta ahora en nuestro modelo.

Identificación del Contenido Seguro del Club

En nuestra primera entrega, comenzamos con una base de datos existente que brindaba un servicio de tablón de anuncios a clubes privados. Examinamos el efecto de agregar fotografías u otras imágenes al modelo de datos y desarrollamos un modelo simple de control de acceso para brindar cierta seguridad a los nuevos datos. Ahora, veremos las otras tablas en la base de datos y determinaremos la seguridad de la información para esta aplicación.

Conozca sus datos

Tenemos un modelo de datos que no tiene nada que soporte ningún tipo de seguridad de la información. Sabemos que la base de datos contiene datos, pero necesitamos examinar nuestra comprensión de la base de datos y sus estructuras para asegurarla.

Aprendizaje clave n.° 1:

Examine su base de datos existente antes de aplicar controles de seguridad.

He creado person aquí con la información típica que ingresarías en cualquier sitio web o darías a un club. Sin duda notará que parte de la información aquí podría considerarse confidencial. De hecho, aparte del id clave principal sustituta, es todo sensible. Todos estos campos se clasifican como información de identificación personal (PII) de acuerdo con la guía definitiva de PII del Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST). De hecho, la información de esta tabla es casi suficiente para cometer un robo de identidad. Maneje esto mal y puede ser demandado por personas, demandado por corporaciones, multado por reguladores o incluso procesado. Es aún peor si los datos de los niños se ven comprometidos. Y esto no es solo en los EE. UU.; la UE y muchos otros países tienen estrictas leyes de privacidad.

Aprendizaje clave n.° 2:

Comience siempre una revisión de seguridad con las tablas que describen a las personas.

Por supuesto, hay más datos en este esquema que solo person . Consideremos estos tabla por tabla.

graphic_format– Esta tabla tiene poco más que una instantánea de elementos comúnmente conocidos como JPEG, BMP y similares. Nada sensible aquí.photo_action– Esta mesa es en sí misma muy mínima. Solo tiene un puñado de filas, cada una de las cuales describe la sensibilidad, no de los datos, sino de una acción en una foto. Esto no es muy interesante por sí solo.-

photo– Ah, foto. Dice el dicho que “una imagen vale más que mil palabras”. ¿Es eso cierto desde el punto de vista de la seguridad y la sensibilidad? Si pensabas quepersonfue arriesgado, prepárate paraphoto. Echa un vistazo a lo que pueden contener esas “mil palabras”:- detalles y condiciones de importantes infraestructuras públicas, edificios, etc.

- una imagen con derechos de autor

- metadatos que indican la hora exacta y la ubicación GPS de la foto

- metadatos que identifican el modelo de la cámara, el número de serie y el propietario

- información incidental como construcción de joyas costosas, arte, vehículos o negocios

- un registro o descripción de acciones que tienen un estatus legal, moral o ético dudoso

- mensajes textuales:banales, provocativos, odiosos, benignos

- una asociación con un club

- una asociación con la persona que subió la imagen

- pornografía

- detalles corporales no sexuales, como rasgos faciales, lesiones, discapacidades, altura, peso

- rostros de personas que no dieron su consentimiento, incluidos de manera intencional o incidental (más PII)

- la asociación implícita de las personas de la foto entre sí y con cualquier información mencionada anteriormente. Esto puede sugerir empleo, servicio militar, autos propios, tamaño o valor de casas o bienes raíces...

Aprendizaje clave n.º 3:

Las capturas de datos físicos, como en las fotos, deben examinarse en busca de los muchos tipos de información y relaciones que pueden contener.

club– Los nombres y las descripciones de algunos clubes pueden transmitir más información de la que espera. ¿De verdad realmente ¿Quiere anunciar que su club se reúne en la casa de Martha en Elm Street? ¿Indica actividad política a la que otros pueden apuntar?club_office– Identifica el significado y los privilegios de un puesto de liderazgo en el club. El uso o descripción de títulos puede transmitir mucha información sobre el club. Parte de eso podría deducirse de la descripción pública de un club, otros podrían revelar aspectos privados de la operación del club.member– Registra la historia de una persona con un club.officer– Registra el liderazgo de un miembro historia con un club.

Claramente, hay elementos aquí que deben protegerse. ¿Pero de quién es esa responsabilidad?

Quién propiedad ¿Esos datos?

¡Lo estás almacenando, lo posees! ¿Derecha? Equivocado. Muy, muy mal. Permítanme ilustrar lo mal que está con un ejemplo común:la información sobre el cuidado de la salud. Aquí hay un escenario de EE. UU. ¡Espero que no sea tan malo en otros lugares! El médico de Aldo, el Dr. B., encontró nódulos en las axilas y ordenó un análisis de sangre. Aldo fue al laboratorio C donde la enfermera D. extrajo sangre. Los resultados se enviaron al endocrinólogo Dr. E. a través del Hospital F, utilizando SU sistema operado por el contratista de TI USTED. La aseguradora G recibió las facturas.

Entonces, ¿eres dueño de la información del laboratorio? Además de que Aldo, sus médicos y su aseguradora tienen un interés, usted y cualquiera de estas personas podrían ser demandados si hacen algo que comprometa esta información confidencial. De esta manera, todos en la cadena son responsables, por lo que todos son “dueños” de ella. (¿No te alegra que esté usando un ejemplo simple?)

Aprendizaje clave n.º 4:

Incluso los datos simples pueden conectarse a una red de personas y organizaciones que debe manejar.

Echemos un vistazo a nuestro club de nuevo. ¡Uf! ¿Qué sabemos sobre las partes interesadas en cada entidad de datos principal?

| Entidad | Fiesta | Notas |

|---|---|---|

person | esa persona | |

| padre u otro tutor, si corresponde | los padres o tutores son responsables de la persona si es menor o si está incapacitado | |

| Funcionarios judiciales | si la Persona, bajo ciertas restricciones legales, puede estar sujeta a escrutinio por parte de un funcionario o designado de un tribunal | |

club | el propio club | |

| directivos del club | los oficiales son responsables del mantenimiento del club, su descripción y su apariencia externa | |

| miembros del club | ||

| el propio club | los cargos y títulos forman parte de la estructura interna del club |

| dirigentes del club | dependiendo del tipo de poderes y responsabilidades asociados con una oficina, los funcionarios se verán afectados en lo que hacen y cómo lo hacen | |

| miembros del club | los socios pueden querer buscar un cargo en el club o entenderlo, a veces para responsabilizar a un oficial | |

photo | persona que carga | |

| propietario (titular de los derechos de autor) de la foto | ¡Es posible que la foto no sea propiedad de la persona que la subió! | |

| licenciatarios de la foto | la foto puede incluirse bajo un acuerdo de licencia | |

| personas en la foto | si su imagen se incluye en el material publicado, podría afectar sus intereses de alguna manera, tal vez de muchas maneras diferentes | |

| propietarios de terrenos u otros objetos en la foto | esas personas pueden ver afectados sus intereses por las representaciones en una foto | |

| propietarios de mensajes de texto en la foto | los mensajes y símbolos pueden estar sujetos a restricciones de propiedad intelectual |

Conocer las Relaciones Entre Tus Datos

No, aún no hemos terminado. Echa un vistazo al modelo de datos. No hemos examinado member o officer . Tenga en cuenta que member y officer no tiene un solo campo que sea datos reales. Todo es una clave foránea o sustituta, excepto las fechas que solo encuadran en el tiempo cada registro. Estas son puramente tablas de relaciones. ¿Qué puedes deducir de esto?

membersugerirá unapersonlos intereses de por elclub.membersugerirá quépersonconoce a otrapersons.memberdice qué tan grande es elclubes.membersugerirá unclubs cuando unapersontiene múltiples membresías.officeratará fuertemente a unapersona los intereses delclub.officerpuede sugerir el acceso al dinero, las instalaciones o el equipo del club por parte de unaperson.officerindicará las habilidades de unaperson(liderazgo en particular) cuando laofficedefinición sugiere otras habilidades. El tesorero sugeriría habilidades de contabilidad y presupuesto, por ejemplo.officerpuede indicar un control relativamente estricto de unclubpor un grupo pequeño cuando la duración es larga o cuando el número demembers es pequeño.

Aprendizaje clave n.º 5:

Las relaciones de datos pueden filtrar mucha información sobre entidades de datos primarias.

Pero no olvidemos nuestro viejo favorito, photo ...

- Una

personen unaphotootra persona que no sea la persona que subió el video puede sugerir unclubasociación similar amember. - Múltiples

persons en unaphotosugerir relaciones entre ellos. - Actividad representada en una

photopuede sugerirclubactividades o los intereses o habilidades depersons en la foto. photoLa información del GPS documentará la presencia de lapersons en una ubicación particular, al igual que el fondo de laphoto.- Una

photonormalmente participará en cero o más álbumes de fotos para presentaciones, etc.

Obtención de la vista completa

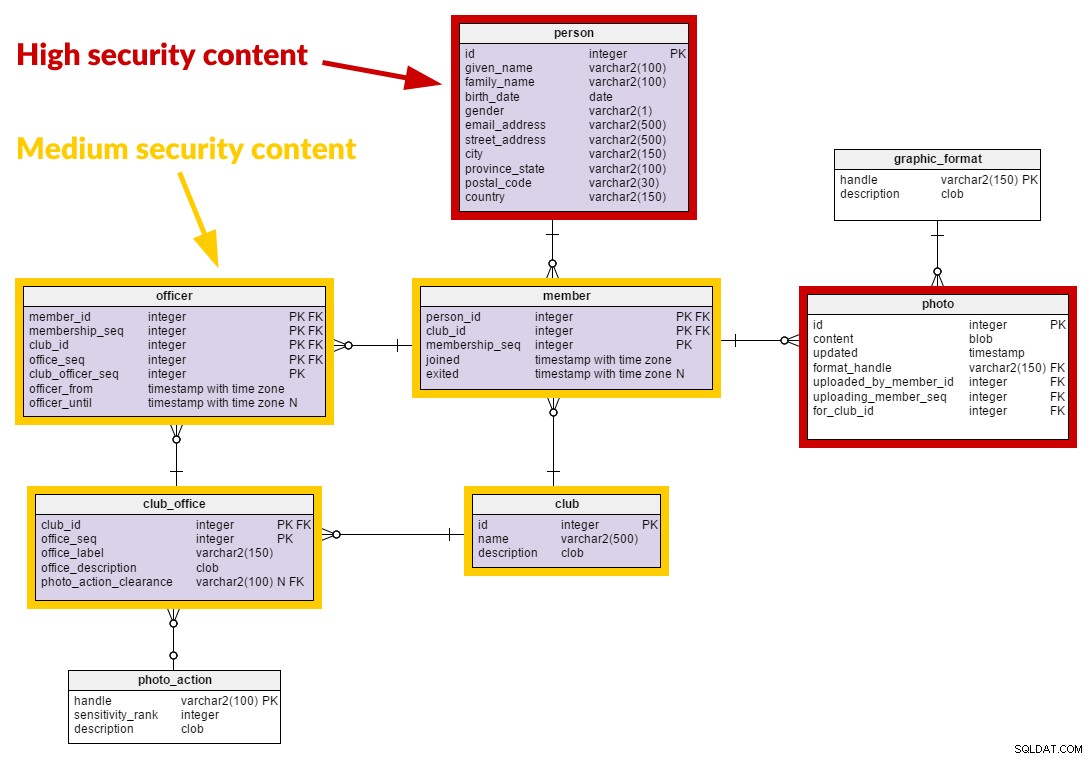

Con este análisis de los datos, empezamos a ver dónde tenemos que centrar nuestros esfuerzos. Podemos ver el modelo con alguna ayuda visual:

En otras palabras... casi todo nuestro modelo de datos tiene algún contenido de seguridad.

Aprendizaje clave n.º 6:

Espera la mayoría de su esquema para tener contenido de seguridad.

Así es. Prácticamente todo el asunto. Esto te sucederá todo el tiempo. Cualquier tabla más trivial que una simple búsqueda puede estar involucrada en su enfoque general de seguridad de la base de datos. Esto hace que sea importante que practiques la economía y el cuidado en el modelado para minimizar la cantidad de mesas en las que estás luchando.

En conclusión:conozca sus datos

Conocer sus datos es esencial para asegurarlos. Conocer el valor de sus datos y su confidencialidad le brindará una guía crucial sobre cómo implementar una arquitectura de seguridad integral dentro de su base de datos.

La seguridad de la información es una tarea extensa, y en esta serie presento problemas y técnicas para que los use de manera incremental para mejorar la seguridad de la base de datos. En la próxima entrega, mostraré cómo usar esta información en la base de datos del Club para ayudarlo a identificar la confidencialidad y el valor de sus datos. A medida que continuamos en la serie, mejoraremos el enfoque de control de acceso del último artículo con controles más completos y flexibles. También veremos cómo se puede usar el modelado de datos para respaldar la autenticación y la auditoría, así como la recuperación y el arrendamiento múltiple de la base de datos.

Espero que este artículo le haya brindado herramientas y, lo que es igual de importante, perspectivas sobre cómo realizar este paso crucial en la seguridad de la base de datos. Agradezco con entusiasmo los comentarios sobre este artículo. Utilice el cuadro para cualquier comentario o crítica.